Segurança Blockchain: Proteção Premium para Empresas

Com o aumento dos ataques cibernéticos a cada ano, muitos agora estão considerando a segurança do blockchain para proteção total. Bem, a tecnologia de blockchain está florescendo há muito tempo e já é popular em muitos setores.

Começando com o gerenciamento da cadeia de suprimentos, saúde, finanças, energia, IoT e muito mais, agora está começando a se espalhar para o domínio da segurança também.

No entanto, muitos de vocês são bastante céticos sobre todo o conceito de segurança do blockchain e se é capaz de lidar com a carga.

Para ajudá-lo a descobrir se você deve ou não considerar a segurança do blockchain para sua organização, estamos compilando todas as informações necessárias sobre segurança cibernética. Então, hoje, vou falar sobre tudo o que há para saber sobre segurança cibernética de blockchain.

Índice

Capítulo 1: O que é cibersegurança?

A segurança cibernética é uma forma de proteger computadores, dispositivos móveis, servidores, dados, redes e sistemas eletrônicos de ataques maliciosos. Alguns de vocês podem conhecê-lo como segurança de informação eletrônica ou segurança de tecnologia de formação.

Você pode aplicar esse termo em muitas categorias, como business to mobile device computing. Porém, principalmente, são divididos em seis tipos de categoria. E em todos os casos a segurança é essencial.

-

Segurança de rede:

É principalmente a prática de proteger qualquer tipo de rede de computador ou servidor contra invasores. Além disso, eles podem ser malware oportunista ou qualquer tipo de atacante direcionado.

-

Segurança da Informação:

Este tipo de cibersegurança protegerá a privacidade ou os dados ou a integridade de qualquer tipo de informação armazenada ou qualquer coisa que esteja sendo transmitida.

-

Segurança do aplicativo:

Esses são principalmente os protocolos de segurança que mantêm os dispositivos ou qualquer programa livre de malware. Na realidade, um dispositivo ou aplicativo comprometido pode oferecer acesso às informações que deveria proteger.

Além disso, um processo de segurança bem-sucedido começará na fase do aplicativo antes que o aplicativo possa até mesmo afetar os dispositivos.

-

Segurança operacional:

Principalmente, esse tipo de segurança lida com todas as decisões ou processos necessários para proteger todos os ativos de dados. Além disso, é um termo abrangente porque muitos processos se enquadram nessa categoria. Na realidade, os níveis de permissão ou as regras de restrição de acesso do usuário se enquadram aqui.

Além disso, determinar onde e como as informações seriam armazenadas também é uma grande parte deste assunto.

-

Segurança empresarial:

É um dos principais procedimentos de segurança. Na realidade, a segurança empresarial exigiria uma combinação de todas as categorias de segurança cibernética. No entanto, eles podem exigir em grande escala. Além disso, uma empresa deve manter o serviço de firewall quando tiver ativos ou recursos mínimos. Assim, muitos protocolos de segurança são projetados para usar menos recursos, mas oferecem mais resultados.

-

Recuperação de desastres:

É uma parte necessária de todo protocolo de segurança cibernética. Qualquer organização ou indivíduo precisaria ser responsável por qualquer incidente ou perda de dados. Além disso, é mais como um plano de backup, se de alguma forma a segurança falhou em parar o ataque.

-

Educação do usuário final:

Finalmente, a educação do usuário final ajudaria qualquer tipo de empresa a compreender melhor o fator mais imprevisível – as pessoas. Normalmente, os erros humanos fazem com que a maior parte do sistema de segurança falhe porque acontece de dentro.

Na realidade, a maioria dos funcionários não sabe como diferenciar os programas afetados ou quais e-mails contêm vírus. É por isso que a educação do usuário final é realmente importante quando se trata de segurança total para uma organização. Desta forma, as pessoas são protegidas por dentro e por fora.

Você realmente precisa de segurança cibernética?

Antes de fazer esta pergunta, você precisa saber que a segurança cibernética é uma grande ameaça em 2019 devido ao aumento no uso de tecnologia. Quanto mais você confia nele, mais você deve considerar a segurança para ele.

Na realidade, muitos parecem pensar que não é tão necessário, ou podem viver seus dias sem obter qualquer segurança.

No entanto, não é a verdade. Só nos Estados Unidos, o custo médio do crime cibernético é de US $ 13 milhões para as organizações. Não só isso, mas os danos anuais devem chegar a US $ 6 milhões até o ano de 2021!

Sim! É uma quantia enorme e é chegada a hora de as organizações começarem a se preocupar mais com os consensos do crime cibernético. É por isso que, para combater todos os problemas e reconhecer qual é o código malicioso, o Instituto Nacional de Padrões e Tecnologia acredita que é melhor ter redes de monitoramento em todos os momentos.

Qualquer segurança cibernética enfrenta três tipos de ameaças –

- Crime cibernético, incluindo um grupo ou uma única pessoa que visa um sistema para interrupção ou ganho financeiro.

- Ataques cibernéticos devido a ganhos políticos ou algum tipo de motivação política. Além disso, principalmente, incluem a coleta de informações, nada mais.

- O terror cibernético que usa dispositivos eletrônicos para causar algum tipo de medo ou pânico.

Feito para todos

Na realidade, as ameaças à segurança cibernética afetarão qualquer tipo de indústria, independentemente do tamanho. No entanto, os grandes nomes têm os maiores alvos de todos. Além disso, não se limita apenas a um setor. Na realidade, muitos setores, como governo, finanças, manufatura, saúde, cadeia de suprimentos, IoT e muitos outros, reclamaram de crimes cibernéticos.

Alguns deles são mais preferíveis, pois podem coletar finanças ou usar os dados para chantagear as pessoas. Em outros casos, eles visam principalmente empresas que tendem a estar em um sistema de rede para trazer dados de clientes.

No entanto, o problema é que, no mundo de hoje, você não pode estar fora da rede ou fora da rede. Portanto, proteger seus dados será mais difícil.

Capítulo 2: Diferentes tipos de ameaças à segurança cibernética

-

Violação de dados

Até o ano de 2019, muitas organizações estão mais do que ansiosas para começar a usar o armazenamento de dados em nuvem como seu espaço de armazenamento de informações. Portanto, muitos estão abandonando seus antigos métodos tradicionais de armazenamento de todas as informações e migrando para plataformas mais seguras.

Mesmo que pareçam realmente seguros, eles não são tão seguros quanto você pode pensar. Problemas como backup offline de dados offline se opõem a mais problemas. Na realidade, a máquina virtual na rede pode acessar seus arquivos mesmo se estiver offline.

Assim, ele pode obter as chaves, e isso resulta em informações vazadas. Mas por que isso acontece? Bem, geralmente sob o mesmo ambiente poderia, muitos aplicativos tendem a operar juntos. Como resultado, eles podem acessar o banco de dados uns dos outros sem problemas.

O único remédio para esse problema é ser muito seletivo ao escolher seu provedor de nuvem. No entanto, ainda assim, pode não garantir 100% de segurança contra violações de dados.

-

Interface de usuário de aplicativo insegura

Talvez você já esteja em um provedor de nuvem. No entanto, você não será o único a usar a interface, não é? Bem, isso cria uma brecha de segurança. Na realidade, a segurança de qualquer interface em particular permaneceria exclusivamente no provedor de nuvem.

Então, como a violação acontece por meio da interface de usuário do aplicativo? Normalmente, quando há uma falta de segurança rígida, geralmente vem do processo de autenticação e criptografia. Portanto, a interface de autenticação não é protegida o suficiente para manter os hackers afastados!

Na realidade, muitas das organizações não parecem olhar profundamente para o que seu provedor de serviços de nuvem está oferecendo a elas. Isso acontece com tanta frequência, e eles pagam o preço com ataques cibernéticos.

-

Abuso de nuvem

As nuvens são muito abusadas quando se trata de registro pela primeira vez. Deixe-me explicar. Digamos que você deseja obter uma de suas ofertas de infraestrutura como serviço e, para isso, precisa se cadastrar e fornecer as informações do seu cartão de crédito.

Depois de se inscrever, após alguns dias, você começa a receber e-mails de spam e outros ataques maliciosos. Além disso, você ainda vê seu cartão de crédito recebendo contas de serviços que você nunca usou. Esta é uma cena praticamente comum.

Não estou dizendo que todos os provedores de nuvem são iguais, ou que os provedores estão nisso. No entanto, a falta de segurança no processo de registro leva principalmente a esses problemas. Infelizmente, os provedores de serviço não estão equipados com um ótimo aplicativo de segurança para controlar totalmente o processo de registro.

Portanto, como resultado, muitos abusos do ambiente de nuvem.

-

Ataque de malware

Ataques de malware são outras ameaças à segurança cibernética em 2019, nas quais você precisa ficar atento. Na realidade, o ataque de malware geralmente se refere às atividades de software malicioso que eles realizam sem que o proprietário saiba de nada.

Além disso, existem tantos tipos de ataques de malware, e a maioria deles ocorre a partir de qualquer programa ou arquivo de software livre. Além disso, ter um sistema de segurança de internet desatualizado pode levar a ataques de malware.

Se o malware de alguma forma entrar na rede de uma organização por meio de um dos computadores, ele pode causar muitos estragos.

-

Malware sem arquivo

Esses são principalmente um tipo de malware que não parece existir como arquivos. Além disso, o malware sem arquivo é mais perigoso do que os normais, pois você não consegue detectar o que o programa ou arquivo afetado é.

Você não consegue encontrar em seu sistema. Na realidade, eles ocupam espaço na RAM e continuam funcionando em segundo plano. No entanto, eles ficam visíveis assim que os invasores os ativam, e isso começa a retransmitir informações para o terceiro.

Muitos hackers usam esse sistema para inserir malware na rede do banco usando o caixa eletrônico. Assim, uma vez que o malware entra no sistema, eles ativam o programa e ganham controle total sobre ele. Além disso, em outros casos, eles também podem usar esse tipo de malware para descarregar diferentes tipos de malware.

Na realidade, eles são realmente difíceis de detectar, mesmo com software de segurança de internet.

-

Crypto-Malware

Bem, com o aumento das criptomoedas nos últimos anos, muitos hackers agora usam esse novo método de hackear. Portanto, com a ajuda de malware de criptografia, agora o hacker pode obter acesso ao poder de computação da pessoa infectada. Além disso, eles o usam para minerar criptomoedas.

Portanto, assim que o navegador infectado ficar online, o hacker terá acesso a ele automaticamente e o usará para minerar criptomoedas. No entanto, não é diretamente prejudicial ou prejudica você de nenhuma forma. Mas isso interrompe o poder de processamento do seu computador e o torna mais lento.

Você verá o tempo de carregamento em excesso e o desempenho lento do nada. E depois de um curto período de tempo, seu computador irá quebrar devido à mineração excessiva.

-

Ameaças de dia zero

Você obviamente sabe agora que todo o software não é tão perfeito. Na realidade, a maioria dos programas começa com brechas de segurança conhecidas como vulnerabilidades. Além disso, essas brechas são amplamente exploradas por hackers. Assim, quando os hackers descobrem uma brecha e a exploram antes que os desenvolvedores consigam corrigir o problema, é uma ameaça de dia zero.

Portanto, mesmo que seu programa seja legítimo ou venha de bons desenvolvedores, pode haver uma chance de um hacker abusar de brechas e entregar outro malware usando isso. Imagine que um de seus empregadores abriu um arquivo e lançou um ransomware no sistema.

Você pode imaginar quais seriam as perdas?

-

Perda de dados

A perda de dados pode acontecer por qualquer motivo. No entanto, os ataques cibernéticos estão em alta prioridade nessa lista. Todos os dias, muitas organizações enfrentam exclusão e alteração em seus dados sem a devida autoridade. Além disso, pode ser uma instalação de armazenamento não confiável ser a causa disso.

No entanto, isso tem implicações sérias para as organizações. Perder os dados seria um grande revés e perturbador para a linha de negócios. Além disso, pode prejudicar a reputação da sua marca; você pode perder clientes e perder finanças.

Aqui, por ciberataque, também quero dizer de dentro da instalação. Se você não tiver proteção adequada ou método de detecção, provavelmente afetará você.

-

Hacking

Hacking existe há gerações e agora é uma grande preocupação para as organizações. Não posso dizer quando a tendência pode realmente mudar; no entanto, não será tão cedo, com certeza.

Devido à confiabilidade da tecnologia, agora os hackers podem usar os pontos fracos para entrar em um sistema. Na realidade, o hacking ocorre principalmente devido ao compartilhamento de credenciais ou procedimentos de proteção de senha incorretos. Além disso, muitas pessoas que trabalham em organizações não sabem que não devem compartilhar suas credenciais com portais da web.

É por isso que quando um hacker entra na rede do funcionário, o hacker também obtém acesso à rede interna. Assim, dando a ele um jackpot.

-

Senhas de fator único

Aparentemente, as senhas de fator único não são suficientes agora para proteger todas as suas informações. Na realidade, eles são extremamente fáceis de hackear. Portanto, ele dá ao hacker acesso fácil aos dados. Para lidar com a situação, usar o processo de autenticação multifator pode ajudar. No entanto, isso ainda pode não ser suficiente.

-

Dentro do homem

Todas as organizações não enfrentam apenas ameaças externas, mas também ameaças internas. Principalmente os funcionários de todas as organizações são pontos fracos. Além disso, ex-funcionários também podem causar sérios danos a qualquer organização.

Normalmente, os funcionários não têm o conhecimento adequado para ver as lacunas ou consertar, mesmo que descubram uma. Na realidade, muitos nem conseguem distinguir um e-mail normal de um e-mail afetado por malware. Então, para lidar com isso, muitos treinam os funcionários ou até monitoram suas atividades online.

No entanto, devido à falta de um canal de monitoramento adequado, continua a ser uma ameaça para todas as organizações.

-

Stegware

Principalmente, esses são um tipo de malware que estende outros efeitos do malware. Quão? Bem, os hackers tendem a usar a esteganografia para ocultar um arquivo corrompido dentro de outro arquivo, como vídeo, imagem ou mensagem. Então, pode estar na frente de seus olhos, e você nunca pode presumir que ele está infectado com malware.

Normalmente, os cibercriminosos com grandes habilidades de desenvolvimento podem criar seu próprio stegware. No entanto, devido à dark web, muitos hackers oferecem kits para construir seu próprio stegware, e agora até mesmo hackers amadores podem fazê-lo.

Assim, muitos são vítimas e não conseguem nem descobrir qual é o arquivo afetado, pois estão escondidos atrás de um arquivo legítimo.

-

Falhas na Internet das Coisas (IoT)

Usamos fortemente a Internet das Coisas nos últimos anos, e ela também estaria mais na moda no futuro. Hoje em dia, a maioria dos dispositivos está conectada através da Internet das coisas. No entanto, isso cria alguns pontos fracos no sistema de segurança.

Por mais que sejam realmente úteis, muitas pessoas também se preocupam em usá-los. Na realidade, a maioria dos dispositivos da Internet das Coisas trazem seus próprios problemas de segurança. Além disso, a própria arquitetura é falha com grandes pontos fracos.

É por isso que a Internet das coisas também precisa de um ambiente seguro sem lacunas para oferecer todos os recursos.

-

Shadow IT Systems

Esses sistemas são principalmente o software de TI que realmente não combina com a rede de TI interna das organizações. Como eles não são suportados, isso cria uma lacuna de compactação ou desabilita certos recursos. Além disso, é mais proeminente em empresas que não tendem a olhar para nenhum novo sistema antes de implementá-lo.

Portanto, quando ocorre uma perda de dados em um dos softwares de TI, isso não recebe tanta atenção e as organizações carecem de fazer o backup deles.

Além disso, com os recursos sem suporte, ninguém pode dizer quem tem acesso a ele e quem não tem. Portanto, é uma ótima opção para qualquer pessoa abusar. Em muitos casos, a maioria das organizações não verifica o histórico antes de obter os recursos de TI dos fornecedores. Assim, criando mais brechas.

-

Email de phishing

E-mails de phishing são e-mails que contêm algum tipo de cavalo de Tróia ou ransomware. Normalmente, eles se parecem com e-mails normais com algumas diferenças. Então, quando alguém de dentro da empresa abre este e-mail, o cavalo de Tróia entra no sistema e causa estragos.

Esse tipo de e-mail inicia o ataque logo após entrar no sistema. Então, não há tempo de espera ou nenhuma maneira de se livrar dele.

De acordo com uma pesquisa recente, mais de 97% das pessoas não sabem a diferença entre um e-mail de phishing e um e-mail normal. Por este motivo, medidas preventivas são extremamente necessárias.

-

Baleeira

É uma forma de ataque comercial em que o cibercriminoso consegue convencer seus alvos de que eles são legítimos. Nos últimos anos, a caça às baleias passou a ser a maior ameaça de todas. Além disso, esses invasores consideram confiança no primeiro estágio e, posteriormente, quando obtêm acesso, abusam dos dados.

Há um aumento de quase 136% nas perdas devido à caça às baleias entre 2016 e 2018. E como é um tipo diferente de abordagem de hacking, nenhum programa anti-malware da Internet pode ajudá-lo.

-

Políticas de traga seu próprio dispositivo (BYOD)

Hoje em dia, muitas das organizações tendem a incentivar seus funcionários a usar seus dispositivos pessoais para o ambiente de trabalho. Além disso, também aumenta a produtividade e flexibilidade. Na realidade, pode parecer uma ótima política, mas cria uma grande ameaça para as empresas.

Por exemplo, não importa quantos protocolos de segurança ativos você tenha, um dispositivo de funcionário afetado pode facilmente violar sua segurança. Não há como saber se o dispositivo do funcionário foi afetado ou não ou também se não há como oferecer segurança para suas casas.

Além disso, os dispositivos pessoais são mais fáceis de hackear do que as redes organizacionais. Portanto, se o hacker conseguir o dispositivo do funcionário, ele pode acessar o firewall da sua organização em um piscar de olhos. Assim, aumentando os riscos gerais de ameaças cibernéticas.

-

DDOS

O ataque distribuído de negação de serviço ou ataque DDOS é um tipo de ataque que inunda a rede da organização com tráfego e, por fim, a desliga. Além disso, eles atacam de várias fontes que podem chegar a milhares. Assim, tornando difícil rastrear a localização exata do ataque.

Portanto, você não pode parar o ataque simplesmente bloqueando qualquer endereço IP específico. Como resultado, a rede é encerrada, tornando todos os recursos indisponíveis para o consumidor e a organização. Para ser franco, não há nenhuma razão específica para os hackers fazerem principalmente isso.

No entanto, pode ser por causa de prejudicar a marca da organização ou simplesmente levar o crédito por derrubar a rede de uma grande organização. Desnecessário dizer que organizações de alto perfil são os principais alvos do DDOS.

Capítulo 3: O Blockchain pode corrigir a segurança cibernética?

As soluções de segurança tradicionais não são capazes de lidar com ataques cibernéticos com um número crescente de máquinas complexas e cooperativas. No entanto, a segurança do blockchain na mistura pode realmente ajudar a ser a solução abrangente para os problemas.

Como você pode ver, o setor de segurança cibernética está cheio de problemas. E mais ou menos uma solução cibernética frágil não é capaz de lidar com todos os diferentes tipos de ameaças. Assim, o blockchain pode ser a solução mais promissora que existe no momento.

quero dizer, pense sobre isso. Já faz algum tempo desde que a tecnologia foi introduzida pela primeira vez. Mesmo que tenha representado muitas insuficiências, ainda depois dos anos, agora está se tornando uma ótima solução.

Além disso, já está trabalhando em várias organizações em diferentes setores, como saúde, governo, cadeia de suprimentos, energia, etc..

Portanto, como uma tecnologia de firewall, oferece muitos protocolos de segurança. Além disso, eles têm recebido muitos elogios de todas as indústrias que o utilizam. Portanto, ele pode facilmente evitar ataques cibernéticos.

A tecnologia Blockchain é uma tecnologia de razão distribuída que usa nós para formar o conceito de descentralização. Mais ainda, ele também usa uma forma de consenso mútuo para proteger os dados. Por exemplo, se qualquer hacker tentou hackear alguns dos nós da rede, outros nós podem facilmente usar o processo de consenso para detectar quem é o mau jogador.

Além disso, eles podem usar o método para bloquear os nós comprometidos e salvar toda a rede. Além disso, você pode ver que a segurança do blockchain na verdade usa vários sistemas de força para oferecer redundância e republicação à prova de violação, principalmente.

Mas o que isso significa?

Em muitos termos, isso pode significar que os hackers podem derrubar algumas das tropas, mas não podem derrubar o exército de segurança geral do Blockchain. Como você pode ver por tropas, quero dizer poucos nós e por exército, quero dizer todos os nós da rede.

Assim, com a segurança do blockchain na mistura, nenhuma operação industrial ou armazenamento de informações é deixada para depender exclusivamente de um único sistema vulnerável. Na realidade, o blockchain e a cibersegurança o ajudam a se tornar mais escalonável e disruptivo.

Além disso, isso significa que a maioria das políticas de segurança, como controles de fluxo ou senhas rotativas, seriam controladas de forma mais diversa. Mais ainda, apenas pessoas autorizadas podem ter acesso a controles específicos. Você pode tentar replicar centralmente e, em seguida, implementá-lo lentamente em outros campos.

Além disso, esses controles seriam usados à prova de violação e por todos os nós na rede de blockchain e cibersegurança.

Portanto, como você pode ver, ele forma um firewall de autoproteção. Portanto, não há nenhum ponto único de falha. Além disso, não haveria acesso não autorizado à rede ou alterações acidentais na rede de segurança do blockchain.

Portanto, se você está confuso sobre se a segurança do blockchain pode ser a solução, posso dizer com certeza que sim. No entanto, muitas pessoas não sabem que tipo de solução de segurança de blockchain precisam, pois a própria segurança cibernética tem diferentes tipos.

Portanto, antes de escolher a solução, as organizações precisam saber exatamente que tipo de casos de uso a segurança do blockchain tem.

Quer saber mais sobre o Blockchain? Confira a apresentação do Blockchain agora mesmo!

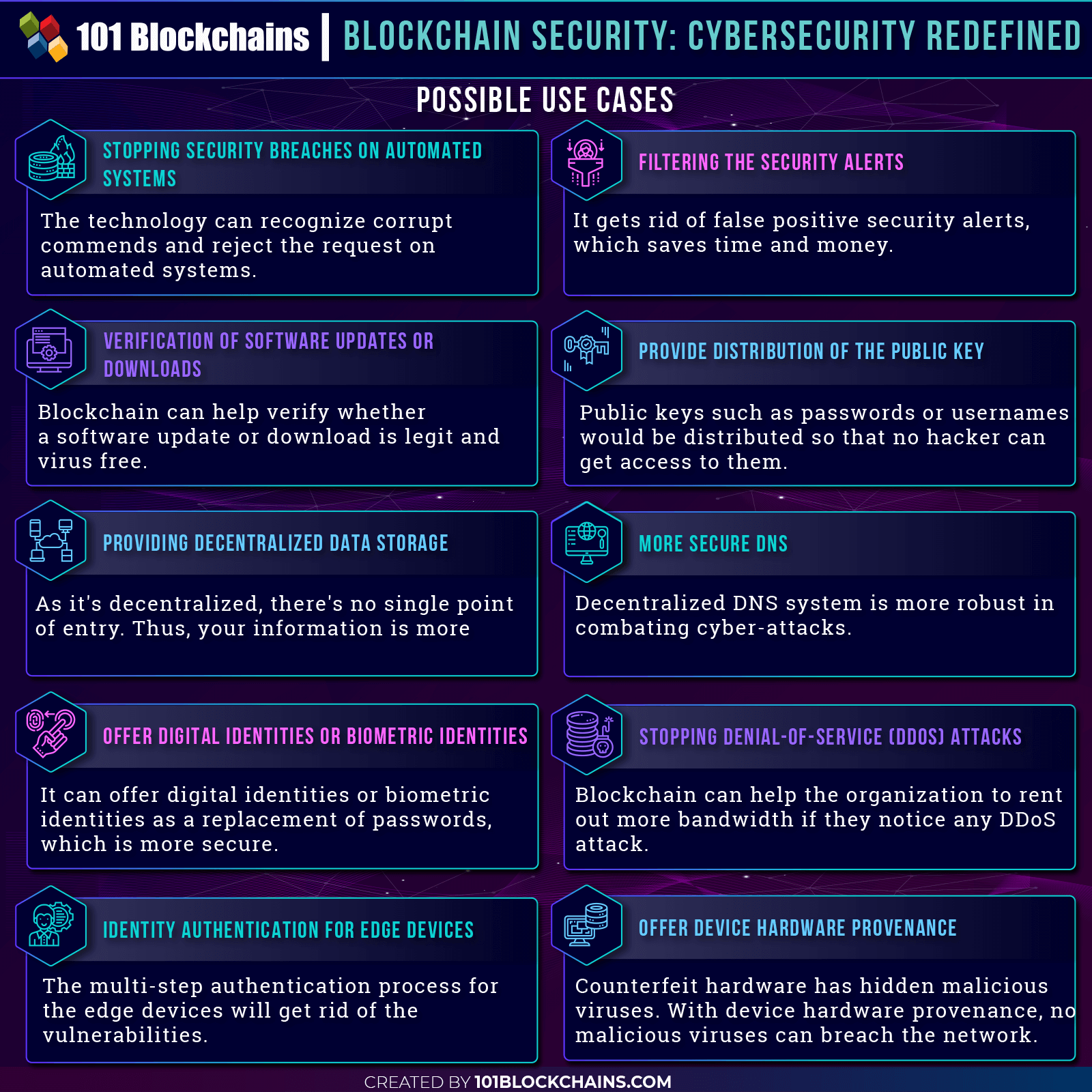

Capítulo 4: Segurança Blockchain: Possíveis casos de uso

Ao observar as estatísticas de ataques cibernéticos, você perceberá como os protocolos de segurança estão realmente evoluindo. Além disso, você também perceberá como os sistemas de ataque cibernético estão se tornando cada vez mais difíceis de controlar para os protocolos de segurança típicos.

Desde o início de 2016, todos os dias, os criminosos lançaram 4.000 ataques. Além disso, independentemente do que as pessoas fizessem, ficou muito claro que a natureza crescente excedeu os ataques de 2015 em 300%. Mesmo em 2015, os ataques eram próximos a 1000 por dia; no entanto, triplicou em 2016.

Alguns dos principais hacks também aconteceram em 2016, onde 57 milhões de contas de drivers e usuários foram comprometidas no Uber. Além disso, no mesmo ano, 412 milhões de contas de usuário do Friend Finder também foram comprometidas.

Portanto, você vê que a aposta é alta agora, e nenhuma indústria está sequer protegida contra os ataques. Na realidade, os hackers estão constantemente procurando alvos mais novos para corromper. Assim, mesmo que você tenha estado seguro nos últimos dois anos, não é uma certeza se sua empresa também estará segura no futuro.

No entanto, pode não haver nenhum método que ofereça uma garantia de 100%. Ainda assim, a segurança do blockchain é muito melhor do que os tradicionais. Como eu disse antes, a segurança do blockchain pode realmente diminuir o tom para você.

Além disso, considerando que o blockchain e a rede de segurança podem impedir que hackers obtenham informações confidenciais, direi que é uma tecnologia incrível para experimentar.

No entanto, você pode não estar muito familiarizado com os prováveis casos de uso de segurança cibernética de blockchain que ela pode trazer para a mesa. Então, agora vou me aprofundar um pouco mais nesse espectro.

Confira Nosso Blockchain para Guia de Financiamento de Comércio agora!

-

Verificação de atualizações ou downloads de software

Qualquer tipo de cavalo de Tróia, worms e vírus pode facilmente entrar nos computadores de várias formas. E na maioria das vezes eles são extremamente difíceis de detectar. No início de 2016, foram criados mais de 127 milhões de tipos diferentes de malware. Para ser franco, todos eles são muito difíceis de identificar sem um olho treinado.

Na verdade, muitas vezes ele vem na forma de uma atualização de software ou de uma opção de download de software falsa. Quer o que é mais assustador? Todos os dias, o instituto AV-TEST registra 350.000 novos tipos de programas como malware. Além disso, o Mac OS que parecia tão intocável agora é alvo de malware.

Na realidade, apenas para infectar o Mac, existem 49.000 malwares, e todos eles foram criados em 2018. Além disso, todas essas fraudes são tão especializadas em esconder seus aplicativos e softwares à vista de todos que os protocolos antivírus típicos não parecem para descobri-los de qualquer forma.

E, em vez de você, eles estão levando para casa todas as receitas que você ganhou com trabalho duro. Não parece justo, não é??

É por isso que agora é uma necessidade ir com casos de uso de segurança cibernética blockchain. Além disso, as soluções de segurança de blockchain não são apenas capazes de descobrir qual software é legítimo e qual não é. Mas a segurança do blockchain também pode avisá-lo se houver alguma atualização maliciosa.

Como eles fazem isso? Bem, na tecnologia de blockchain de segurança cibernética, você pode comparar as funções hash de ambos os desenvolvedores e aquela que você vai baixar. Depois de comparar os dois, você pode realmente verificar se é legítimo ou não no blockchain e na plataforma de segurança.

Assim, elimina drasticamente a única dor de cabeça da sua lista.

Saiba mais sobre a história do Blockchain agora!

-

Interrompendo ataques de negação de serviço distribuída (DDoS)

Ataque distribuído de negação de serviço ou ataque DDOS é um tipo de ataque que inunda a rede da organização com tráfego e, por fim, a desliga. Além disso, eles atacam de várias fontes que podem chegar a milhares. Assim, tornando difícil rastrear a localização exata do ataque.

Normalmente, esses ataques não ganham nada como segurar o sistema por qualquer dinheiro ou obter suas informações pessoais. É mais como reivindicar crédito enquanto destrói seu negócio literalmente sem motivo.

Além disso, um novo tipo de software DDoS também está dificultando o manuseio. Na realidade, eles se escondem e se fingem de mortos até que o sistema seja reiniciado. Além disso, pode lançar o ataque repetidamente. No entanto, você não consegue descobrir onde está a fonte.

Assim, está se tornando cada vez mais difícil gerenciar todos os problemas ou manter os negócios de forma consistente.

Usá-lo para impedir ataques DDoS é outro dos casos de uso de segurança cibernética de blockchain. Mas como as soluções de segurança de blockchain realmente fazem isso? Bem, em primeiro lugar, é preciso haver uma equipe de backup para salvar a rede quando ela estiver sob ataque.

Normalmente, devido a um nível elevado de tráfego, muitas redes da organização são desligadas. Mas quando a rede da empresa está sob ataque, o blockchain e a rede de segurança ativa os nós extra distribuídos para acomodar mais largura de banda.

Portanto, quando a largura de banda se esgota, mais alocação de largura de banda é introduzida. Assim, em última análise, a tecnologia de blockchain de segurança cibernética vence. Mas você só pode usar este método de aumentar a rede usando a segurança do blockchain e nada mais.

Como resultado, os hackers não conseguirão derrubar sua organização tão cedo.

-

Oferecer identidades digitais ou identidades biométricas

A maioria das senhas usadas online receberia uma tag “fraca” e apenas esperando para ser hackeada.

Aparentemente, as senhas de fator único não são suficientes agora para proteger todas as suas informações. Na realidade, eles são extremamente fáceis de hackear. Portanto, ele dá ao hacker acesso fácil aos dados. Para lidar com a situação, usar o processo de autenticação multifator pode ajudar. No entanto, isso ainda pode não ser suficiente.

Você sabia que, de acordo com o Facebook, mais de 600.000 contas de usuários são hackeadas todos os dias apenas devido a senhas previsíveis? São muitos números! E é um risco de segurança para você também se a autenticação de rede da sua organização também for baseada em senhas.

Na realidade, você precisa ficar mudando suas senhas com freqüência para competir com segurança. No entanto, isso leva a senhas mais complicadas que não podemos rastrear. Além disso, a maioria das pessoas não muda suas senhas devido ao incômodo excessivo. No entanto, se você mantiver a mesma senha por muito tempo, ela se tornará previsível.

Para ajudá-lo a esse respeito, os casos de uso de segurança cibernética de blockchain estão aqui. Não apenas a segurança do blockchain é capaz de proteger suas senhas, mas pode realmente mudar a maneira como as pessoas entram em qualquer sistema.

Com a tecnologia de bloqueio de segurança cibernética, você obterá identidades digitais ou identidades biométricas como uma substituição de senhas.

Na realidade, identidades digitais ou identidades biométricas são muito mais seguras do que senhas. E assim, sem sua chave biométrica, nenhuma outra pessoa pode realmente acessar seus documentos pessoais no blockchain e na rede de segurança.

Além disso, as soluções de segurança do blockchain não são apenas mais seguras, mas também são mais fáceis de usar. Hoje em dia, muitas empresas oferecem esta solução também para empresas.

Confira nossa apresentação fundamental do Blockchain para saber mais sobre o Blockchain!

-

Interrompendo violações de segurança em sistemas automatizados

O surgimento de tecnologias autônomas está abrindo novos patamares para pessoas e organizações. No entanto, também abriu mais brechas para os hackers entrarem. Na realidade, a natureza descontraída das organizações ou a falta de medidas de segurança adequadas está tornando os sistemas autônomos mais frágeis do que nunca.

Hacking existe há gerações e agora é uma grande preocupação para as organizações. Não há como saber se a tendência mudará ou não. Mas é seguro dizer que não será tão cedo.

Devido à confiabilidade do sistema automatizado, agora os hackers podem usar os pontos fracos para entrar em um sistema. Na realidade, o hacking ocorre principalmente devido ao compartilhamento de credenciais ou procedimentos de proteção de senha incorretos.

Além disso, muitas pessoas que trabalham em organizações não têm conhecimento para não compartilhar suas credenciais com portais da web.

É por isso que quando um hacker entra na rede do funcionário, o hacker também obtém acesso à rede interna. Assim, dando a ele um jackpot.

Portanto, é hora de passar para os casos de uso de segurança cibernética blockchain. Na realidade, as soluções de segurança do blockchain são capazes de descobrir entradas e comandos corrompidos e inválidos. Usando algoritmos, o blockchain e a rede de segurança podem determinar quando um comando corrompido tenta entrar na rede.

Mais ainda, a tecnologia de blockchain de segurança cibernética é tão avançada que pode facilmente interrompê-los sem nenhum problema. E usando isso, você pode descobrir facilmente qual sistema automatizado está comprometido e iniciar o processo de recuperação também.

Então, você vê que é assim que a segurança do blockchain pode ajudar em sistemas automatizados.

-

DNS mais seguro

O Sistema de Nomes de Domínio ou DNS é uma espécie de catálogo telefônico que ajuda a determinar um site com base no endereço IP. Principalmente, eles são necessários para ajudá-lo a encontrar o site certo quando você estiver procurando por ele.

No entanto, o problema é que o DNS é apenas parcialmente descentralizado. Assim, qualquer hacker pode obter acesso à conexão do site e ao endereço IP e usá-los para travar a qualquer momento. Na realidade, isso leva a uma grande queda para a empresa, pois ela perde seus negócios e causa uma má impressão para o cliente. Então, em última análise, começa a degradar o valor da marca também.

Alguns dos métodos comuns são infectar o DNS para redirecionar o cliente a muitos sites fraudulentos. Sem mencionar que cada coisa do site está repleta de malware. Então, você pode abrir um site legítimo e ser redirecionado para um infectado, apenas para obter algum malware carregado em seu dispositivo.

É um problema sério para as empresas e exige mais segurança neste nicho.

É por isso que os casos de uso de segurança cibernética de blockchain podem ajudar a resolver o problema. Bem, a solução é tornar o DNS um sistema totalmente descentralizado. Assim, com a tecnologia blockchain de segurança cibernética, nenhum hacker terá acesso aos links de IP.

Além disso, as soluções de segurança de blockchain não só hospedarão o sistema DNS, mas também oferecerão mais camadas de segurança para ele.

Como resultado, existem diferentes protocolos de segurança em cada nível, tornando o blockchain e a rede de segurança um sistema totalmente à prova de.

E é assim que a segurança do blockchain pode cuidar das vulnerabilidades do sistema DNS.

-

Fornecimento de armazenamento de dados descentralizado

Se você usa armazenamento centralizado para manter todas as suas informações, é apenas um alvo fácil, esperando para ser hackeado. Na realidade, a maior parte do armazenamento centralizado está sujeito à perda de dados.

A perda de dados pode acontecer por qualquer motivo. No entanto, os ataques cibernéticos estão em alta prioridade nessa lista. Todos os dias, muitas organizações enfrentam exclusão e alteração em seus dados sem a devida autoridade. Além disso, pode ser uma instalação de armazenamento não confiável ser a causa disso.

No entanto, isso tem implicações sérias para as organizações. Perder os dados seria um grande revés e perturbador para a linha de negócios. Além disso, pode prejudicar a reputação da sua marca; você pode perder clientes e perder finanças.

Isso faz você pensar como essas empresas nunca experimentaram outra coisa. E a cada dia, o número de violações de armazenamento continua aumentando. Portanto, é importante notar que o banco de dados centralizado não pode oferecer a proteção de nenhuma forma.

No entanto, com os casos de uso de segurança cibernética blockchain, você pode realmente mudar a maneira como as coisas funcionam. A arquitetura de rede das soluções de segurança blockchain é descentralizada por natureza. Então, com este novo método, você não vai deixar nenhum ponto único de entrada na rede de segurança do blockchain.

Mais ainda, aqui, em vez de um único ponto de entrada protegendo as informações, existem milhares de barreiras robustas protegendo seus dados. E é assim que o blockchain e a rede de segurança funcionam.

Além disso, com a tecnologia de blockchain de segurança cibernética, você precisará de interoperabilidade para obter a experiência completa. Em qualquer caso, a tecnologia consegue fazer isso, quer você duvide ou não.

Confira nosso guia Corda Blockchain agora!

-

Autenticação de identidade para dispositivos Edge

Usamos dispositivos de ponta intensamente todos os dias de nossas vidas, e seria mais moderno no futuro também. Hoje em dia, a maioria dos dispositivos está conectada através da Internet das coisas. No entanto, isso cria alguns pontos fracos no sistema de segurança.

Por mais que sejam realmente úteis, muitas pessoas também se preocupam em usá-los. Na realidade, a maioria dos dispositivos de ponta traz seus próprios problemas de segurança. Além disso, a própria arquitetura é falha com grandes pontos fracos.

Você sabia que 41% de todos os dispositivos Android são vulneráveis a ataques extremos de Wi-Fi? Não só corromperá o telefone, mas se ele estiver conectado a qualquer tipo de site, também os corromperá.

Na realidade, muitos funcionários tendem a se conectar à rede de sua empresa com o telefone desprotegido, e isso facilita o acesso para hackers.

É por isso que os dispositivos de ponta também precisam de um ambiente seguro, sem lacunas para oferecer todos os recursos.

Portanto, você vê casos de uso de segurança cibernética de blockchain, neste caso, é altamente adequado. Ele pode oferecer a autenticação de identidade necessária para esses dispositivos periféricos altamente vulneráveis. Mas como a segurança do blockchain resolverá esse problema?

Bem, em primeiro lugar, o blockchain e a rede de segurança isolarão a rede central com um processo de autenticação de várias etapas. Aqui, ele pode usar uma chave biométrica ou assinatura que garantiria o login adequado.

Portanto, as soluções de segurança do blockchain podem garantir que apenas a pessoa autorizada entre no sistema. Com a ajuda do armazenamento descentralizado, a tecnologia de blockchain de segurança cibernética também pode armazenar as chaves em um local seguro.

Além disso, a própria rede pode oferecer identidades digitais quando uma empresa a configura pela primeira vez.

-

Fornece distribuição da chave pública

Mesmo que você dependa de senhas ou tenha que fazer isso até que todos os sistemas do mundo estejam totalmente descentralizados, como a segurança do blockchain pode ajudar nesse caso? Atualmente, a maioria das senhas e nomes de usuário são salvos em bancos de dados centralizados.

Bem, você sabe agora que eles são extremamente fáceis de hackear. Se de alguma forma o próprio banco de dados for hackeado, o hacker simplesmente tirou a sorte grande. Você pode estar pensando qual é o problema se ele obtiver a senha de qualquer conta de mídia social ou algum site que você quase não usa?

Bem, o problema seria quando você usa a mesma senha ou uma senha semelhante para os logins de sua conta bancária ou logins de registro de saúde. Além disso, é mais fácil descobrir um padrão ao ver a senha. Então, mesmo que você pense que um único hack de senha não fará qualquer diferença, na realidade, ele pode.

E é assim que os hackers se adaptam. Para impedi-lo, as chaves públicas, como senhas ou nomes de usuário, seriam distribuídas para que nenhum hacker pudesse ter acesso a elas.

Os casos de uso de segurança cibernética Blockchain oferecerão uma rede de segurança blockchain totalmente descentralizada. Se você começar a armazenar sua chave pública em vários nós com criptografia total, será difícil para os hackers obterem acesso a ela.

Imagine, você dividiu a senha, criptografou-a e distribuiu todas as peças entre muitos nós na blockchain e na rede de segurança.

Portanto, mesmo que o hacker tente obter acesso à tecnologia de blockchain de segurança cibernética, ele não poderá saber onde as peças realmente estão.

Além disso, há uma abundância de soluções de segurança de blockchain no mercado para você experimentar.

Aprenda sobre os diferentes modelos de negócios do Blockchain para aproveitar a tecnologia agora!

-

Oferecer proveniência do hardware do dispositivo

Este é o ouvido da guerra cibernética, onde os cibercriminosos usam tudo ao seu alcance para nos incapacitar. Na realidade, todas as indústrias enfrentam problemas de roubo e não têm segurança adequada para mantê-los.

Além disso, muitas empresas também possuem produtos falsificados. Esses produtos entram em seus sistemas sem deixar rastros e as pessoas os compram como produtos legítimos. Mais ainda, o hardware é um dos nichos mais falsificados de todos os tempos.

No entanto, os cibercriminosos estão aproveitando esse hardware falsificado em seu benefício. O hardware falsificado esconde vírus maliciosos. Sim, você ouviu bem, eles inserem os vírus no hardware antes de fornecê-lo a indústrias legítimas.

Como não há proveniência de hardware, muitas organizações não sabem se estão lidando com produtos bons ou ruins. Como resultado, quando uma organização obtém os dispositivos e os conecta em sua rede, o inferno começa.

Mesmo que você tenha um protocolo de segurança instalado e funcionando, é realmente difícil se livrar de vírus de hardware.

Portanto, é necessário que haja proveniência do hardware, e os casos de uso de segurança cibernética blockchain podem definitivamente fazer isso. Com a proveniência do hardware do dispositivo, nenhum vírus malicioso pode mais violar a rede. Agora, durante a fabricação, a indústria pode ver se o fornecedor é legítimo ou não na rede de segurança do blockchain.

Com a ajuda do blockchain e da plataforma de segurança, ele pode facilmente descobrir a origem do hardware. É uma das muitas vantagens da tecnologia blockchain de segurança cibernética, e o banco de dados imutável ajuda a manter as informações intactas.

Já existem várias soluções de segurança de blockchain para este nicho especificamente.

-

Filtrando os Alertas de Segurança

Bem, o uso de protocolos de segurança cibernética típicos é ótimo. No entanto, isso também acarreta muitos custos. O problema é quando eles podem detectar malware ou dados inválidos. No entanto, eles também parecem sinalizar dados legítimos como corrompidos.

Na realidade, a sinalização falsa é tão grande em número que precisa de mais custos administrativos adicionais para descobrir qual não é e qual é. Assim, continua somando mais dinheiro em vez de reduzi-lo.

Esses dados falsos positivos podem levar a problemas tanto para o consumidor quanto para a própria empresa. Apenas com dados falsos positivos, custa às empresas mais de US $ 1,3 milhão todos os anos. Além disso, a quantidade de tempo desperdiçada é de 21.000 horas.

Então, não só desperdiça uma enorme quantidade de dinheiro, mas também desperdiça tempo.

É por isso que com casos de uso de segurança cibernética blockchain, você pode obter os dados filtrados. Além disso, os alertas de segurança do blockchain seriam mais precisos, sem falsos positivos. Os nós dentro da estrutura de soluções de segurança do blockchain podem funcionar como verificadores se os dados estão corretos ou não.

Assim, você se livrará do custo extra e do tempo perdido definitivamente na tecnologia de blockchain de segurança cibernética. No entanto, esse não é o único benefício aqui. Blockchain e plataformas de segurança são muito mais baratas do que as soluções comuns. Então, é uma situação em que todos ganham.

Capítulo 5: Exemplos de Cibersegurança Blockchain em funcionamento

-

Santander

O Santander usa a segurança do blockchain para aprimorar seus serviços de pagamento internacional. Aparentemente, eles são o primeiro banco no Reino Unido a adotar o blockchain para fins de segurança. Além disso, com a ajuda do blockchain e da segurança cibernética, eles ajudam seus clientes a pagar na América do Sul e na Europa usando sua conta Santander.

Além disso, com a ajuda do Ripple, agora o serviço One Pay Fix está ativo na Polônia, Reino Unido, Brasil e Espanha. Todos nós sabemos como a rede interna dos bancos está sempre sob constantes ataques cibernéticos. E para garantir que os clientes não sofram, o Santander também está usando a segurança do blockchain para proteger todas as suas redes internas.

-

Banco Nacional do Canadá

O National Bank of Canada está usando uma rede de blockchain e cibersegurança para a emissão de dívidas. No momento, eles estão usando o Quorum enterprise-Ethereum da J.P. Morgan como a rede de base. Quorum é uma versão corporativa do Ethereum com protocolos de segurança adicionais para proteger qualquer organização contra ataques cibernéticos.

E o National Bank of Canada está usando o aspecto de segurança blockchain para garantir 100% de segurança nas transações. Além disso, também está trabalhando em outros projetos, como oferecer um canal seguro para as indústrias da cadeia de abastecimento.

De qualquer forma, eles recentemente passaram por uma fase de teste de emissão de dívida, onde emitiram US $ 150 milhões em dívida de um ano usando a plataforma.

-

Barclays

O Barclays está usando blockchain e cibersegurança para oferecer segurança nas transferências de fundos. Além disso, eles também têm uma patente para o uso da tecnologia de segurança blockchain. Na realidade, o objetivo principal desta empresa é usá-lo para aumentar a estabilidade e a popularidade das transferências de moeda.

Eles também o estão usando para manter todos os seus bancos de dados internos fora do alcance de hackers. Além disso, eles também têm uma patente para segurança de blockchain em processos KYC. Assim, com a ajuda dele, qualquer banco ou empresa financeira pode armazenar sua identificação pessoal na rede blockchain.

-

Mudança de saúde

A Change Healthcare está usando blockchain e cibersegurança para oferecer soluções de saúde em hospitais nos EUA. Além disso, eles também as usam para seu próprio gerenciamento de segurança. Além disso, a empresa sabe como o setor de saúde está desmoronando devido aos hacks e abusos dos cibercriminosos. Na realidade, é um fator diário que muitas informações confidenciais do paciente vazem ou sejam hackeadas do banco de dados do hospital.

Sem contar que a alteração de dados para ganho pessoal é destaque ouvir. E tudo porque o setor de saúde não tem segurança adequada. É por isso que a Change Healthcare não está apenas oferecendo soluções de segurança de blockchain, mas também as está usando para monitorar sua rede.

-

Vínculos de saúde

A Health Linkages está usando a segurança do blockchain para garantir uma transferência de dados transparente e processos de auditoria para o setor de saúde. Não só isso, mas também usa isso para impulsionar as conformidades na indústria. Na realidade, usando a plataforma deles, você só pode compartilhar os dados do paciente se tiver as credenciais adequadas.

Além disso, ele lista todos os eventos de saúde, e o que torna a tomada de decisão mais clara para os médicos. No entanto, garantir que nenhum hacker ou terceiro tenha acesso a essas informações é a prioridade.

No momento, eles estão trabalhando em um teste diferente de projeto de blockchain e cibersegurança, onde os profissionais podem visualizar as informações do paciente em um canal seguro.

-

O estado do Colorado

O estado do Colorado está usando segurança blockchain e acredita que, para casos de uso governamental, eles podem usá-la para proteção de dados. Não só isso, mas o Senado do Colorado aprovou um projeto de lei sobre a questão do uso de segurança do blockchain para proteger o armazenamento de registros.

Normalmente, o Colorado lida com 6 a 8 milhões de tentativas de hacking todos os dias. E muitas vezes os hackers saem vitoriosos, prejudica a estrutura governamental. Para lidar com isso, o Colorado está usando a criptografia do blockchain para mantê-los longe de qualquer tentativa de hack. E é assim que a segurança do blockchain está afetando os governos também.

-

Austrália

Bem, o governo australiano não está muito atrás quando se trata de usar blockchain e cibersegurança para armazenar seus documentos governamentais. Na realidade, o país priorizou recentemente o uso de rede de segurança blockchain para o governo.

Mesmo que a rede ainda esteja nas fases iniciais, os funcionários do governo ainda pensam que a tecnologia em breve se tornará um ativo realmente valioso.

No momento, eles estão recebendo suporte tecnológico da IBM para fazer o ecossistema do governo. Além disso, o governo federal acha que também será um acréscimo maravilhoso para futuros governos.

-

Malta

Atualmente, Malta está usando a segurança do blockchain para fazer backup de seus setores financeiros. No entanto, funcionários do governo também estão analisando o aspecto de segurança do blockchain. Porque? Bem, eles querem principalmente proteger todos os seus documentos governamentais. Além disso, eles também desejam manter todas as informações dos cidadãos longe dos cibercriminosos.

Na realidade, Malta está mais do que ansiosa para receber a blockchain em todos os setores. Na verdade, eles querem se tornar a Ilha Blockchain. Além disso, com a crescente mania das criptomoedas em Malta, eles estão sob o alvo do hacker há muito tempo.

É por isso que o governo quer usar o blockchain como camada de segurança para seus bancos de dados também.

-

Agência de Projetos de Pesquisa Avançada de Defesa (DARPA)

A Defense Advanced Research Projects Agency ou DARPA é, na verdade, a agência do Departamento de Defesa dos Estados Unidos que trabalha com tecnologias para os militares. Na realidade, eles desenvolvem principalmente diferentes tecnologias emergentes para os militares dos EUA.

No entanto, agora que a tecnologia blockchain é uma das tecnologias emergentes, a DARPA está analisando como pode usá-la para a segurança e criptografia de transferências de dados. É por isso que eles estão trabalhando em um sistema de mensagens baseado em segurança de blockchain que pode ajudar os militares a compartilhar as informações em qualquer local instantaneamente.

E também para garantir que nenhum terceiro possa cruzar sua mensagem na rede de blockchain e cibersegurança.

Verifique as diferenças entre Blockchain e banco de dados.

-

Militar chinês

Os militares chineses agora estão interessados na segurança de blockchain para aprimorar seus protocolos de segurança dentro de sua rede militar e governamental. Além disso, eles acham que a segurança do blockchain tem o potencial de impedir que adversários estrangeiros mudem ou alterem informações militares ou governamentais vitais.

Normalmente, eles têm que lidar com muitos vazamentos e alterações de informações. E, definitivamente, as informações militares de um país não deveriam estar nas mãos de terceiros. Pode prejudicar seriamente o país.

No entanto, ainda não sabemos em quais projetos eles estão trabalhando por motivos de confidencialidade. Mas sabemos que eles estão procurando cobrir informações de operação de inteligência e comunicação entre oficiais.

Então, você pode ver como a segurança do blockchain está realmente impactando o maior setor do mundo.

-

Lockheed Martin

A Lockheed Martin é a primeira empreiteira de defesa dos Estados Unidos a usar blockchain e cibersegurança para aprimorar os protocolos. Não só isso, mas também está usando a segurança blockchain no gerenciamento de risco da cadeia de suprimentos, sistemas de engenharia e desenvolvimento de software.

Ele deseja garantir que cada um desses campos tenha uma segurança extremamente rígida. Na realidade, a empresa está recebendo suporte tecnológico da Guardtime.

Outra possível razão para escolher a rede de segurança blockchain é garantir que todo o desenvolvimento de armamento permaneça seguro e não caia nas mãos erradas, porque o desenvolvimento de armamento também é uma parte vital dentro de um país e governo.

-

Flex e Rockwell Automation

Flex é a empresa de cadeia de suprimentos que está usando a tecnologia blockchain por vários motivos, e um deles é a segurança. Não apenas a Flex, mas outra empresa de hardware Rockwell Automation também está usando segurança blockchain para oferecer uma infraestrutura mais segura para seu processo de fabricação e envio.

No momento, ambos receberam suporte tecnológico de Cisco. Na realidade, como parte da confiável IoT Alliance, a Cisco está mais do que ansiosa para integrar o blockchain com dispositivos IoT.

Mais do que eles pensam, IoT e blockchain realmente combinam muito bem.

-

Departamento de Energia dos EUA

O Departamento de Energia dos Estados Unidos está trabalhando com a Guardtime para garantir uma rede totalmente segura para os recursos de energia distribuída na extremidade da rede elétrica. Aqui, por borda das redes de energia, eles significam a interseção onde a rede de energia se divide para outros clientes e redes distribuídas.

Além disso, eles querem interromper qualquer uso indevido de energia antes que ela se divida em outras redes. Aparentemente, o projeto é chamado de Segurança Cibernética para Sistemas de Entrega de Energia no reino de Obama.

Além disso, usar o blockchain para dar suporte ao sistema não só os ajudaria a combater ataques de terceiros, mas também a garantir mais confiabilidade na infraestrutura.

-

Ético

O Ethical está atualmente usando a segurança do blockchain para sua proteção de trilha de auditoria. Além disso, eles estão trabalhando com o Guardtime para garantir total segurança das trilhas de auditoria. Na realidade, sempre que uma operação é realizada, ela é adicionada ao banco de dados. Além disso, para cada registro, uma nova assinatura KSI é introduzida.

O que o Ethical faz aqui é armazenar a assinatura como prova de evidência? SE a assinatura estiver presente no banco de dados, é a prova de que a autoria, o tempo ou a integridade da auditoria ainda estão intactos. De qualquer forma, o evidenciado é registrado na rede de blockchain do Guardtime para uso futuro.

Para garantir que nada foi mexido, a empresa pode validar utilizando a assinatura com o evidenciado na base de dados.

Por que você não confira nosso guia Hyperledger Blockchain?

-

Setor de Energia do Reino Unido

O setor de energia do Reino Unido está investigando a segurança do blockchain e, para isso, está considerando a tecnologia da Guardtime. É por isso que entender melhor o conceito de segurança de blockchain; o setor está atualmente fazendo exercícios cibernéticos deles.

Todos os exercícios incluídos no ambiente de energia têm diferentes ambientes, cenários e simulação da vida real para entender como a coisa toda realmente funciona. No entanto, no momento, o objetivo principal era ajudar os participantes a detectar o ataque, impedi-lo de se espalhar e se recuperar dele.

Bem, nem é preciso dizer que os exercícios foram bem-sucedidos e o setor de energia do Reino Unido experimentou a energia do blockchain. No entanto, ainda não sabemos se eles vão implementar a tecnologia ou não.

-

Setor Nuclear Civil do Reino Unido

Outro grande setor que analisa a segurança do blockchain é o Setor Nuclear Civil do Reino Unido. Na realidade, o setor nuclear precisa de medidas de segurança à prova de balas se quiser se defender de todos os ataques que enfrenta todos os dias.

É por isso que eles estão trabalhando com o Guardtime para entender melhor as consequências do uso da tecnologia. No momento, o Guardtime mostrou a eles um ataque cibernético na vida real a uma usina nuclear e como eles podem defendê-lo.

Parece que foi um grande sucesso. Mesmo que o setor nuclear esteja mais do que ansioso para trabalhar com blockchain, ainda não sabemos se eles têm algum projeto ativo ou não.

-

Danieli

Danieli está pegando a solução de segurança blockchain da Naoris. Se você ainda não ouviu falar sobre Danieli, deixe-me contar um pouco. Danieli é um dos maiores fornecedores de aço do setor. Como Danilei é uma das empresas mais importantes, é absolutamente necessário que obtenha proteção para todos os clientes e informações confidenciais.

Em seu status atual, cada um dos dispositivos de seus funcionários pode atuar como um caminho para sua rede. Então, para se certificar de que eles não enfrentariam quaisquer consequências cibernéticas graves, eles pediram à Naoris para a segurança do blockchain apenas para seus servidores de dados em todo o mundo.

O projeto ainda está em andamento nesta fase.

-

Ministério da Defesa da Estônia

O Ministério da Defesa da Estônia concedeu um contrato para o Guardtime sobre segurança de blockchain. Na verdade, eles querem desenvolver a próxima geração de alcance cibernético da OTAN para o governo. Na realidade, o novo design irá desbloquear muitos recursos, como guerra eletrônica, inteligência, capacidades de refinamento de missão, segurança cibernética e muitos mais.

Portanto, para ter certeza de que tudo está no local, ele precisa ter um backup cibernético à prova de tudo. E é por isso que eles estão usando a segurança do blockchain para isso.

Se quiser saber mais sobre os desafios de adoção do blockchain, você pode verificar nosso artigo sobre isso.

Capítulo 6: Nota Final

A cibersegurança tem sido uma bagunça há algum tempo. Principalmente logo após o surgimento de malware em 2016, muitas organizações enfrentam uma quantidade enorme de perdas todos os anos apenas por causa de crimes cibernéticos.

No entanto, como você pode ver, a segurança do blockchain é mais do que capaz de lidar com todas as ameaças à segurança por conta própria. Eu não posso dizer que é uma tecnologia à prova de tudo. No entanto, a julgar como outros protocolos de segurança estão funcionando, o blockchain está longe de ser um bom começo. Então, definitivamente vale a pena olhar para.