コンセンサスアルゴリズム:ブロックチェーンテクノロジーのルーツ

毎日、ブロックチェーンテクノロジーの新しい何かがその真っ只中に浮上しています。私たちがどれだけ最新のテクノロジーを把握しようとしても、彼らは常に新しいものを提供します。これらすべてのブロックチェーンテクノロジーのルーツは何か疑問に思ったことはありませんか?さて、コンセンサスアルゴリズムはこの革新的なテクノロジーの主要な根源です.

ブロックチェーンのコンセンサスアルゴリズムは、すべてのブロックチェーンコンセンサスシーケンスを互いに異なるものにするものです。ブロックチェーンネットワークは、同じスペースに何百万もの人々を収容します。それで、どうして彼らはお互いに干渉したり、相互に存在したりしないのですか??

答えは、ブロックチェーンネットワークのアーキテクチャにあります。アーキテクチャは巧妙に設計されており、コンセンサスアルゴリズムはこのアーキテクチャの中核です.

ブロックチェーンコンセンサスシーケンスがどのように機能するかを本当に知りたい場合は、思っているよりもはるかに深く掘り下げる必要があります。このガイドでは、コンセンサスアルゴリズムについて知っておく必要のあるすべてを見つけることができます。それでは、それを続けましょう!

目次

第1章:コンセンサスアルゴリズムとは?

第2章:ビザンチンフォールトトレランスの問題

第3章:コンセンサスアルゴリズムが必要な理由?

第4章:ブロックチェーン:分散型ネットワークのデータを整理するためのスケルトン

第5章:コンセンサスアルゴリズム:ネットワークの魂

第6章:さまざまなタイプのコンセンサスアルゴリズム

第7章:他のタイプのコンセンサスアルゴリズム

第8章:結論

第1章:コンセンサスアルゴリズムとは?

技術的な定義は次のとおりです。

コンセンサスアルゴリズムは、グループの意思決定プロセスであり、グループの個人が残りのメンバーに最適な意思決定を構築してサポートします。これは、個人がそれを好むかどうかにかかわらず、多数決を支持する必要がある解決策の形式です。.

簡単に言えば、それはグループ内で決定するための単なる方法です。例を挙げて説明します。彼ら全員に利益をもたらすプロジェクトについて決定を下したいと思っている10人のグループを想像してみてください。それらのすべてがアイデアを提案することができますが、大多数は彼らを最も助けるものを支持します。他の人は、それが好きかどうかにかかわらず、この決定に対処する必要があります.

今、何千人もの人々と同じことを想像してみてください。それはそれを劇的に難しくしませんか?

コンセンサスアルゴリズムは、多数決に同意するだけでなく、それらすべてに利益をもたらすものにも同意します。つまり、それは常にネットワークにとっての勝利です.

ブロックチェーンコンセンサスモデルは、オンラインの世界で平等と公平性を生み出す方法です。この合意に使用されるコンセンサスシステムは、コンセンサス定理と呼ばれます.

これらのブロックチェーンコンセンサスモデルは、次のような特定の目的で構成されています。

- 合意に達する: このメカニズムは、グループから可能な限りすべての合意を収集します.

- コラボレーション: グループのすべてが、グループ全体の利益につながるより良い合意を目指しています.

- 協力: すべての個人はチームとして働き、自分の利益を脇に置きます.

- 平等の権利: すべての参加者は、投票において同じ価値を持っています。これは、すべての人の投票が重要であることを意味します.

- 参加: ネットワーク内の全員が投票に参加する必要があります。誰も取り残されたり、投票なしで立ち去ることはできません.

- アクティビティ: グループのすべてのメンバーは等しくアクティブです。グループ内にこれ以上の責任を持つ人はいない.

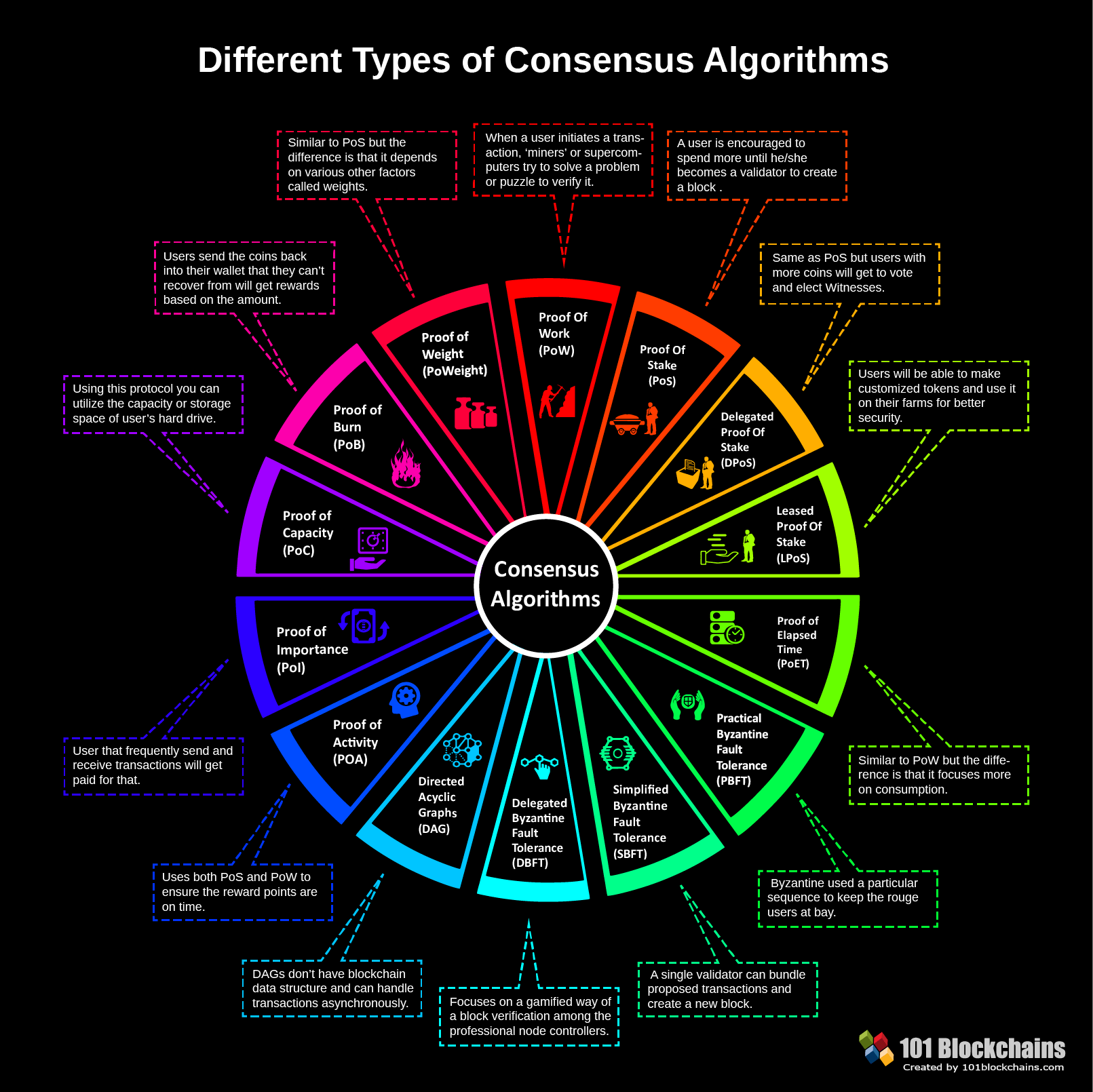

さまざまなタイプのコンセンサスアルゴリズムのインフォグラフィック

第2章:ビザンチンフォールトトレランスの問題

ビザンチンフォールトトレランスは、特定の障害イベントが発生するシステムです。それはビザンチン将軍問題と呼ばれています。分散コンピュータシステムでこの状況を最もよく体験できます。多くの場合、コンセンサスシステムが誤動作する可能性があります.

これらのコンポーネントは、さらに矛盾する情報の原因となります。コンセンサスシステムは、すべての要素が調和して機能する場合にのみ正常に機能します。ただし、このシステムのコンポーネントの1つでも誤動作すると、システム全体が故障する可能性があります。.

コンポーネントの誤動作は、ビザンチンフォールトトレランスシステムで常に不整合を引き起こします。そのため、分散型ネットワークにこれらのコンセンサスシステムを使用することは理想的ではありません。.

専門家はそれを「ビザンチン将軍問題」と呼んでいます。それでも、混乱している?

コンセンサスの例でそれを明確にしましょう.

将軍のグループがあり、それぞれがビザンチン軍を所有していると想像してみてください。彼らは都市を攻撃して支配権を握ろうとしますが、そのためには、攻撃方法を決定する必要があります.

楽だと思うかもしれません。ただし、少し難しい点があります。将軍はメッセンジャーを介してのみ通信でき、一部の裏切り者の将軍は攻撃全体を妨害しようとします.

彼らはメッセンジャーを通して信頼できない情報を送ることができます、あるいはメッセンジャーはここで敵になることさえできます.

メッセンジャーは、間違った情報を配信することによって意図的に妨害する可能性もあります.

これが、問題に慎重に対処する必要がある理由です。まず第一に、どういうわけか私たちはすべての将軍に相互の決定を下さなければなりません、そして第二に、わずかな数の裏切り者でさえミッション全体を失敗させないようにしなければなりません.

それはあなたには非常に単純に見えるかもしれません。ただし、そうではありません。調査によると、n人の裏切り者に対処するには3n +1人の将軍が必要です。一人の裏切り者に対処するには4人の将軍が必要であり、それはややトリッキーになります.

第3章:コンセンサスアルゴリズムが必要な理由?

ビザンチンの主な問題は合意に達することです。障害が1つでも発生した場合、ノードは合意に達することができないか、難易度の値が高くなります.

一方、コンセンサスアルゴリズムは、実際にはこの種の問題に直面していません。彼らの主な目標は、何らかの手段で特定の目標を達成することです。ブロックチェーンコンセンサスモデルは、ビザンチンよりもはるかに信頼性が高く、フォールトトレラントです。.

これが、分散システムで矛盾する結果が生じる可能性がある理由です。より良い出力のためにコンセンサスアルゴリズムを使用するのが最善です.

第4章:ブロックチェーン:分散型ネットワークのデータを整理するためのスケルトン

それでは、ブロックチェーンテクノロジーの内部を見て、ネットワーク全体をよりよく把握しましょう。.

- これはデータベースを整理するための新しい方法です.

- ネットワークに応じて変化するものすべてを保存できます.

- すべてのデータは問題のようにブロックに配置されます.

ただし、ブロックチェーン自体に分散化は見られません。これは、ブロックチェーンが分散型環境を提供しないためです。そのため、システムが完全に分散化されていることを確認するためのコンセンサスアルゴリズムが必要です。.

したがって、ブロックチェーンテクノロジーでは、異なる構造化データベースを作成することしかできませんが、分散化プロセスは実行されません。これが、ブロックチェーンが分散型ネットワーク全体のスケルトンと見なされる理由です。.

第5章:コンセンサスアルゴリズム:ネットワークの魂

方法はとても簡単です。これらのブロックチェーンコンセンサスモデルは、合意に達するための方法にすぎません。ただし、共通のコンセンサスアルゴリズムがなければ、分散型システムはあり得ません。.

ノードが相互に信頼しているかどうかは関係ありません。彼らは特定の原則に従い、労働協約に達する必要があります。そのためには、すべてのコンセンサスアルゴリズムを確認する必要があります.

これまでのところ、すべてのブロックチェーンテクノロジーで機能する特定のブロックチェーンアルゴリズムは見つかりませんでした。全体像をよりよく理解するために、さまざまなコンセンサスアルゴリズムを見てみましょう。.

第6章:さまざまなタイプのコンセンサスアルゴリズム

すべてのコンセンサスアルゴリズムのリスト

- プルーフオブワーク

- プルーフオブステーク

- 委任されたプルーフオブステーク

- リースされたプルーフオブステーク

- 経過時間の証明

- 実用的なビザンチンフォールトトレランス

- 簡略化されたビザンチンフォールトトレランス

- 委任されたビザンチンフォールトトレランス

- 有向非巡回グラフ

- 活動の証明

- 重要性の証明

- 容量の証明

- 燃焼証明

- 重量の証明

プルーフオブワーク

プルーフオブワークは、ブロックチェーンネットワークに導入された最初のブロックチェーンアルゴリズムです。多くのブロックチェーンテクノロジーは、このブロックチェーンコンセンサスモデルを使用して、すべてのトランザクションを確認し、ネットワークチェーンに関連するブロックを生成します.

分散型台帳システムは、ブロックに関連するすべての情報を収集します。ただし、すべてのトランザクションブロックに特別な注意を払う必要があります.

この責任はマイナーと呼ばれるすべての個々のノードにあり、マイナーと呼ばれるプロセスを維持するために使用するプロセスはマイニングと呼ばれます。このテクノロジーの背後にある中心的な原則は、複雑な数学的問題を解決し、簡単に解決策を提供することです。.

あなたは数学の問題が何であるかを考えているかもしれません?

これらの数学的問題は、そもそも多くの計算能力を必要とします。たとえば、ハッシュ関数や、入力なしで出力を見つける方法を知っている。もう1つは素因数分解で、ツアーパズルもカバーしています.

これは、サーバーがDDoS攻撃を受けていると感じ、それを見つけるためにコンセンサスシステムが多くの計算を必要とする場合に発生します。鉱山労働者が重宝する場所です。数式の問題全体に対する答えはハッシュと呼ばれます.

ただし、プルーフオブワークには特定の制限があります。ネットワークは大きく成長しているようで、これに伴い、多くの計算能力が必要になります。このプロセスにより、システムの全体的な感度が向上します.

システムが非常に敏感になった理由?

ブロックチェーンコンセンサスシーケンスは、主に正確なデータと情報に依存しています。ただし、システムの速度は非常に不足しています。問題が複雑になりすぎると、ブロックの生成に時間がかかります.

トランザクションが遅延し、ワークフロー全体が一時停止します。ブロック生成の問題が特定の時間内に解決できない場合、ブロックの生成は奇跡になります.

ただし、システムにとって問題が簡単になりすぎると、DDoS攻撃を受けやすくなります。また、すべてのノードがエラーの可能性をチェックできるわけではないため、ソリューションをさらに正確にチェックする必要があります。.

もし可能であれば、ネットワークには最も重要な機能である透明性が欠けているでしょう。.

ブロックチェーンネットワークにプルーフオブワークを実装する方法?

まず、鉱夫はすべてのパズルを解き、その後、新しいブロックが作成され、その後トランザクションを確認します。パズルがどれほど複雑になるかを言うことは不可能です.

これは、最大ユーザー数、最小電流電力、およびネットワークの全体的な負荷に大きく依存します。.

新しいブロックにはハッシュ関数が付属しており、各ブロックには前のブロックのハッシュ関数が含まれています。このようにして、ネットワークは保護の層を追加し、あらゆる種類の違反を防ぎます。マイナーがパズルを解くと、新しいブロックが作成され、トランザクションが確認されます.

プルーフオブワークコンセンサスアルゴリズムブロックチェーンが使用されている場所?

最も人気のあるものはビットコインです。ビットコインは、他の暗号通貨の前にこのタイプのコンセンサスアルゴリズムブロックチェーンを導入しました。ブロックチェーンコンセンサスモデルでは、ネットワークの全体的な能力に基づいて、パズルの複雑さをあらゆる種類に変更できました。.

新しいブロックを作成するのに約10分かかります。ライトコインなどの他の暗号通貨コンセンサスの例も同じシステムを提供します.

別のブロックチェーンアルゴリズムユーザーであるイーサリアムは、プラットフォーム上のほぼ3〜4の大きなプロジェクトでプルーフオブワークを使用しました。しかし、イーサリアムはプルーフオブステークに移行しました.

ブロックチェーンテクノロジーがそもそもプルーフオブワークを使用する理由?

なぜ異なるブロックチェーンテクノロジーが最初にプルーフオブワークを使用するのか疑問に思う必要があります.

これは、PoWがDDoS保護を提供し、全体的なステークマイニングを低下させるためです。このブロックチェーンアルゴリズムは、ハッカーにかなりの困難をもたらします。システムは多くの計算能力と労力を必要とします.

これが、ハッカーがブロックチェーンコンセンサスモデルにハッキングできる理由ですが、多くの時間と複雑さがかかり、コストが高すぎることになります.

一方、意思決定は金額に依存しないため、マイナーはネットワーク全体を決定できません。新しいブロックを形成するために必要な計算能力によって異なります.

プルーフオブワークコンセンサスアルゴリズムの主な問題は何ですか?

すべてのコンセンサスアルゴリズムが完全であるとは限りません。プルーフオブワークもそれほど違いはありません。特典はたくさんありますが、欠点もたくさんあります。システムの主な欠陥を見てみましょう.

-

より大きなエネルギー消費

ブロックチェーンネットワークには、絶えずハッシュする何百万もの設計されたマイクロチップが含まれています。このプロセスには大量のジュースが必要です.

ビットコインは現在、毎秒200億のハッシュを提供しています。ネットワーク上のマイナーは、特別に設計されたマイクロチップを使用してハッシュします。この手順により、ネットワークはボットネット攻撃からの保護層を追加できます.

プルーフオブワークに基づくブロックチェーンネットワークのセキュリティレベルは、多くのエネルギーを必要とし、集中的です。エネルギーが不足している世界では、消費量の増加が問題になっています。システムの鉱山労働者は、電力消費のために多額のコストに直面する必要があります。.

この問題の最善の解決策は、安価なエネルギー源です。.

-

鉱夫の一元化

エネルギー問題により、プルーフオブワークはより安価な電力ソリューションに移行します。ただし、主な問題は、ビットコインのマイナーメーカーが台頭した場合です。一定の時間内に、製造業者はより電力を消費し、マイニングシステムで新しいルールを作成しようとする可能性があります.

この状況は、分散型ネットワーク内の集中化につながります。これが、これらのブロックチェーンアルゴリズムが直面しているもう1つの大きな問題である理由です。.

51%の攻撃率はどうですか?

51%の攻撃が実際に何を意味するのかを明確にしましょう。この攻撃は、大多数のユーザーを制御し、マイニングパワーの大部分を引き継ぐ可能性があることを意味します。このシナリオでは、攻撃者はネットワーク内のすべてを制御するのに十分な力を得るでしょう.

他の人が新しいブロックを生成するのを防ぐことができます。攻撃者は、戦術に基づいて報酬を受け取ることもできます.

コンセンサスの例でそれを明確にしましょう.

アリスがブロックチェーンネットワークを介してボブに暗号通貨を送信しているシナリオを想像してみてください。ただし、アリスは攻撃に関与しており、ボブは関与していません。トランザクションは実行されますが、攻撃者はチェーン内でフォークを開始することにより、送金を許可しません。.

その他の場合、鉱山労働者はいずれかの支店に参加します。それらは、それらのブロックで組み合わされた最大の計算能力を持ちます。そのため、寿命が短い他のブロックは拒否されます。その結果、ボブはお金を受け取りません.

ただし、これは有益なソリューションではありません。それは多くのマイニングパワーを消費し、事件が暴露された後、ユーザーはネットワークを離れ始め、最終的には取引コストが下がります.

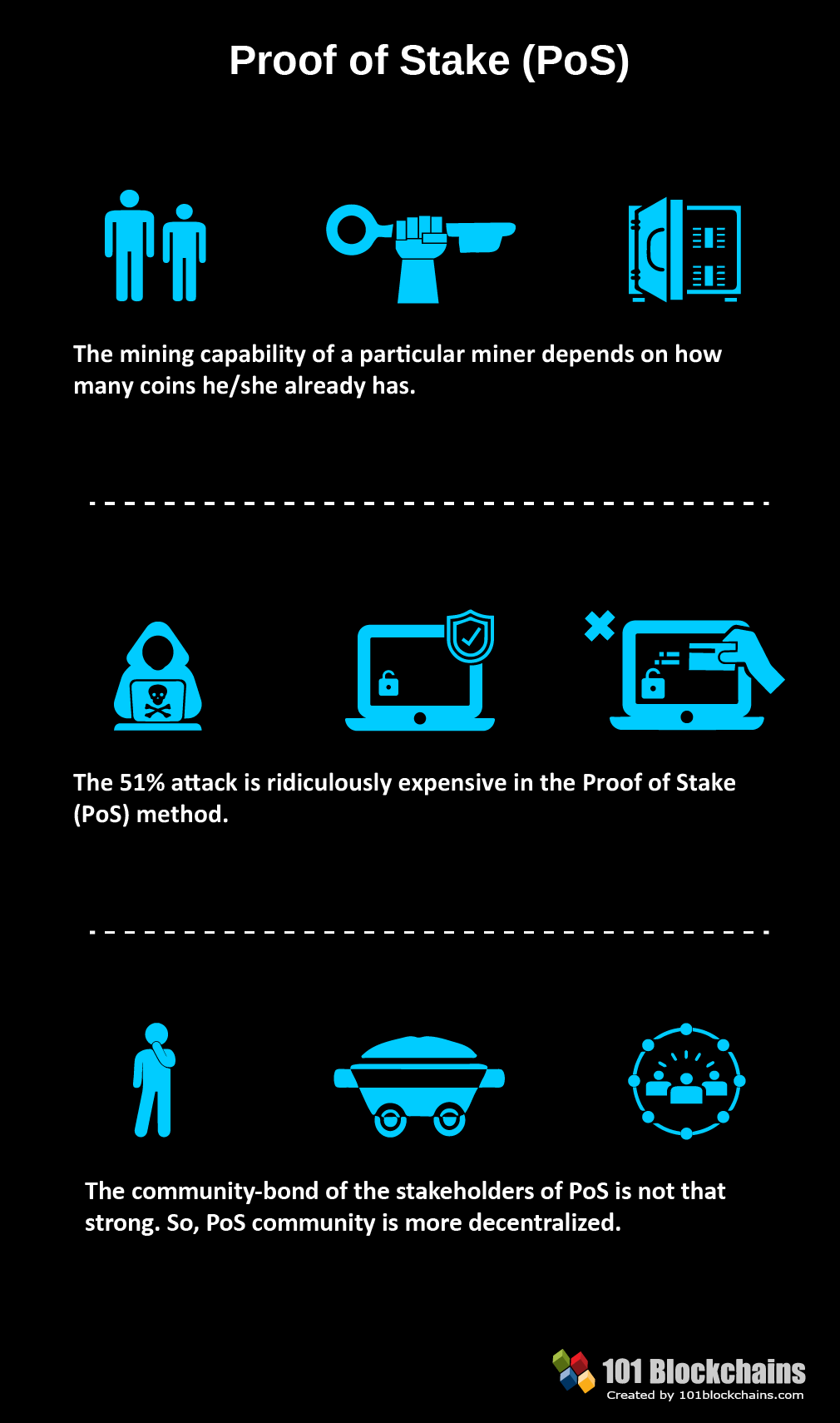

プルーフオブステーク

プルーフオブステークとは?

プルーフオブステークは、プルーフオブワークアルゴリズムの主な欠点を処理するコンセンサスアルゴリズムブロックチェーンです。これでは、ネットワークが別のブロックをブロックチェーン台帳に追加する前に、すべてのブロックが検証されます。これには少しツイストがあります。鉱夫は自分のコインを使って採掘プロセスに参加して賭けることができます.

プルーフオブステークは、すべての個人がコインの所持に基づいてのみ新しいブロックをマイニングまたは検証できる新しいタイプの概念です。したがって、このシナリオでは、コインが多いほど、チャンスが高くなります.

それはどのように機能しますか?

このコンセンサスアルゴリズムでは、未成年者は以前に選択されます.

プロセスは完全にランダムですが、それでもすべての未成年者がステーキングに参加できるわけではありません。ネットワークのすべてのマイナーはランダムに選択されます。以前にウォレットに特定の量のコインが保存されている場合は、ネットワーク上のノードになる資格があります.

ノードになった後、マイナーになる資格を得たい場合は、一定量のコインを入金する必要があります。その後、バリデーターを選択するための投票システムがあります。すべてが完了すると、鉱山労働者は特別なウォレットのステーキングに必要な最小限の金額を賭けます.

プロセスは本当に簡単です。新しいブロックは、ウォレットに基づいたコインの数に比例して作成されます。たとえば、すべてのコインの10%を所有している場合、10%の新しいブロックをマイニングすることができます.

さまざまなプルーフオブステークコンセンサスアルゴリズムを使用する多くのブロックチェーンテクノロジーがあります。ただし、すべてのアルゴリズムは同じように機能し、新しいブロックをマイニングします。すべてのマイナーは、ブロック報酬と取引手数料の一部を受け取ります。.

プルーフオブステークプーリングで何が起こるか?

スタッキングに参加する方法は他にもあります。賭け金が高すぎる場合は、プールに参加してそれを通じて利益を得ることができます。あなたは2つの方法でそれを行うことができます.

まず、プールに参加する別のユーザーにコインを貸して、利益をあなたと共有することができます。しかし、あなたはステーキングのための信頼できる人を見つける必要があります.

別の方法は、プールに参加することです。このようにして、その特定のプールに参加しているすべての人が、賭け金に基づいて利益を分割します.

プルーフオブステーク:メリットは何ですか?

まず第一に、このタイプのコンセンサスアルゴリズムは、大量のハードウェアバックアップを必要としません。必要なのは、機能するコンピュータシステムと安定したインターネット接続だけです。ネットワーク上に十分なコインを持っている人は誰でもトランザクションを検証することができます.

人がネットワークに投資する場合、他の投資のように時間の経過とともに減価償却されることはありません。利益に影響を与えるのは価格変動だけです。プルーフオブステークコンセンサスアルゴリズムブロックチェーンは、プルーフオブワークよりもはるかにエネルギー効率が高くなります。あまり消費電力も必要ありません.

また、51%の攻撃の脅威を軽減します.

プルーフオブステークはプルーフオブワークよりもかなり儲かるように見えますが、それでも1つの重大な欠点があります。このシステムの主な欠点は、完全な分散化が不可能なことです。.

これは、ネットワーク上のステーキングに参加できるのはほんの一握りのノードだけだからです。最も多くのコインを持っている個人は、最終的にシステムのほとんどを制御します.

ブロックチェーンテクノロジーのベースとしてプルーフオブステークを使用する人気のある暗号通貨

PIVX

これは、取引手数料がほぼゼロのもう1つのプライバシーコインです。 PIVXは以前にDashからフォークされていました。しかし、それはプルーフ・オブ・ワークからプルーフ・オブ・ステークに移行しました。また、ブロックを配布するためのマスターノードを使用することにより、より良いステーキングを保証します.

PIVXの利用を開始する場合は、公式ウォレットをダウンロードして、ブロックチェーンと同期する必要があります。その後、通貨の一部をウォレットに転送し、そのように接続したままにする必要があります.

NavCoin

多くの暗号通貨は、ビットコインの元のブロックチェーンコンセンサス配列をフォークしました。 NavCoinはその1つです。このプロジェクトは完全にオープンソースです。彼らはまた、ほとんどの暗号通貨よりも早くプルーフオブステークに移行します.

最大限のメリットを得るには、コンピュータをより長期間ネットワークに接続する必要があります。プルーフオブステークは非常に軽量であるため、心配することなく、より長期間実行したままにすることができます。.

ストラティス

これは、プルーフオブステークで実行されるもう1つのブロックチェーンコンセンサスシーケンスです。サービスは主に企業向けに作られています。企業はそれを使用して、独自のブロックチェーンネットワークなしで独自のdAppを構築できます.

このプラットフォームは、あらゆる種類のネットワークラグを防ぐサイドチェーンでのアプリ開発を提供します。彼らは作業プロジェクトの証拠として始まりました。しかし、彼らは最終的にプルーフオブステークに移りました.

ブロックチェーンアルゴリズム:委任されたプルーフオブステークコンセンサス

委任されたプルーフオブステークは、典型的なプルーフオブステークのバリエーションです。このシステムは非常に堅牢で、方程式全体に異なる形式の柔軟性を追加します.

高速で効率的な分散型コンセンサスアルゴリズムが必要な場合は、Delegated Proof ofStakeが最善の方法です。利害関係者の問題は、ここで民主的な方法で完全に解決されます。ネットワーク上のすべてのコンポーネントがデリゲートになることができます.

ここでは、マイナーまたはバリデーターの代わりに、ノードはデリゲートと呼ばれます。ブロック生産を決定することにより、このシステムはわずか1秒以内にトランザクションを行うことができます!さらに、このシステムは、規制上の問題に対するあらゆるレベルの保護を保証するように設計されています.

すべての署名を検証する目撃者

通常、目撃者は規制やその他の中立的な言葉から解放されています。従来の契約における標準的な証人は、証人が検証するための特別な場所を持っています。彼らは、個人が指定された時間に連絡を取ることになっていることを確認するだけです.

DPOSでは、目撃者は情報のブロックを生成できます。トップの証人を選出するために投票するという概念もあります。投票は、システムが完全に分散化されていると判断した場合にのみ行われます。.

すべての目撃者は、ブロックを作成した直後に支払われます。レートは、投票システムを通じて以前に選択されます.

選出された代議員の特別なパラメータ変更

目撃者と同じように、代表者も選ばれます。デリゲートは、ネットワークパラメータ全体を変更するために使用されます。代理人を使用すると、取引手数料、ブロック間隔、ブロックサイズ、証人の支払いにアクセスできます.

ネットワークのパラメータを変更するには、大多数の代表者が同じことに投票する必要があります。ただし、代表者は証人のように報酬を受け取ることはありません.

典型的なルールの変更

システムをスムーズに実行するには、さまざまな機能を時々追加する必要があります。ただし、この機能を追加するプロセスは、潜在的な利害関係者なしでは実行できません。目撃者は集まってポリシーを変更できますが、そうするようにプログラムされていません.

彼らは中立を保ち、利害関係者の従業員だけである必要があります。したがって、最初はすべてが利害関係者に依存します.

二重支払い攻撃のリスク

DPOSでは、二重支払いのリスクが大幅に軽減されます。これは、ブロックチェーンネットワークが以前に使用したトランザクションをデータベースに含めることができない場合に発生する可能性があります.

ネットワークは、誰の助けも借りずにその状態をチェックでき、あらゆる種類の損失を検出できます。このようにして、データベースの透明性を100%保証します。.

取引はプルーフオブステークとして行われます

このシステムはプルーフオブステークのバリエーションですが、それでもコアトランザクションシステムは完全にプルーフオブステークアルゴリズムで実行されます。プルーフオブステークのトランザクションプロセスは、欠陥のあるコンセンサスシステムに対する保護の追加レイヤーを保証します.

委任されたプルーフオブステークを使用するのは誰か?

Liskは、現在市場で人気のある名前の1つです。ブロックチェーンプラットフォームは、開発者が手間をかけずに分散型JavaScriptベースのアプリケーションの作成を開始するためのプラットフォームを提供します.

イーサリアムに共通する要素がたくさんあります。ただし、システムは、プルーフオブステークの代わりに委任されたプルーフオブステークを使用します.

ステーキングはこれとは異なる働きをします.

リースされたプルーフオブステーク(LPoS)

従来のプルーフオブステークのもう1つの工夫は、リースされたプルーフオブステークです。新しいコンセンサスアルゴリズムブロックチェーンは、Wavesプラットフォームによって導入されました。他のブロックチェーンテクノロジープラットフォームと同様に、Wavesも限られた電力消費でより良いキャッチを提供することを保証します.

元のプルーフオブステークには、いくつかの制限がありました。コインの量が限られている個人は、実際にステーキングに参加することは決してないかもしれません。ネットワークを正常に維持するために、提供するコインが多い少数の個人だけが取り残されます.

このプロセスにより、システムは分散型プラットフォーム内に集中型コミュニティを作成できますが、これは明らかに望ましいコミュニティではありません。.

リースされたプルーフオブステークでは、小自作農はついにステークのチャンスを得ることができます。彼らは自分のコインをネットワークにリースし、そこから利益を得ることができます.

新しいリースされたプルーフオブステークの導入後、状況は完全に変わりました。以前のシステムの制限は、面倒なことなく解決できるようになりました。 Wavesプラットフォームの主な目的は、小規模投資家を支援することでした.

財布にコインが少ない人は、大きな魚のように利益を得るチャンスは決してありません。このようにして、コンセンサスアルゴリズムのメインテーマである透明性を完全に確立します。.

経過時間の証明(PoET)

PoETは、最高のコンセンサスアルゴリズムの1つです。この特定のアルゴリズムは、主に許可されたブロックチェーンネットワークで使用され、ネットワークにアクセスするための許可を取得する必要があります。これらの許可ネットワークは、鉱業権または投票原則を決定する必要があります.

すべてがスムーズに実行されるようにするために、PoETアルゴリズムは、ネットワーク全体の透過性をカバーするための特定の戦術を使用します。ネットワークはマイナーに参加する前に識別を必要とするため、コンセンサスアルゴリズムはシステムへの安全なログインも保証します.

言うまでもなく、このコンセンサスアルゴリズムは、公正な手段のみを使用して勝者を選ぶ機会を提供します.

この素晴らしいコンセンサス配列の主な戦略は何かを見てみましょう.

- ネットワーク上のすべての個人は、一定の時間待つ必要があります。ただし、制限時間は完全にランダムです.

- かなりの待ち時間を終えた参加者は、元帳に乗って新しいブロックを作成します.

これらのシナリオを正当化するために、アルゴリズムは2つの事実を考慮する必要があります.

- そもそも勝者が実際に乱数を選んだのか?彼または彼女はランダムな短い時間を選択し、最初に勝利を得ることができます.

- 個人は本当に彼/彼女が割り当てられた特定の時間を待っていましたか?

PoETは、特別なCPU要件に依存します。これは、Intel Software GuardExtensionと呼ばれます。このSoftwareGuard Extensionは、ネットワーク内で一意のコードを実行するのに役立ちます。 PoETはこのシステムを使用して、勝利が純粋に公正であることを確認します.

IntelSGXシステム

コンセンサスアルゴリズムが使用するように SGXシステム ピックの公平性を検証するために、システムを詳しく見てみましょう。.

まず、特別なハードウェアシステムが、特定の信頼できるコードを使用するための証明書を作成します。コードは安全な環境でセットアップされます。外部の関係者は誰でもこの証明書を使用して、改ざんされていないかどうかを確認できます.

第二に、コードはネットワーク上の隔離された領域で実行され、誰もコードと対話できません。.

最初のステップは、他のランダムなトリックではなく、ネットワーク上で信頼できるコードを本当に使用していることを証明するために必要です。メインネットワークは、最初のステップが適切に実行されていないかどうかを確認できません。.

2番目のステップは、ユーザーがシステムを操作して、コードを実行していると思わせるのを防ぎます。 2番目のステップは、アルゴリズムのセキュリティを確保します.

信頼できるコード

コードの概要を簡単にしましょう.

ブロックチェーンネットワークへの参加

- 新しいユーザーは、最初にブロックチェーン内の信頼できるコードをダウンロードします.

- 彼/彼女がプロセスを開始した後、彼らは特別なキーペアを取得します.

- そのキーペアを使用して、ユーザーはSGX証明書をネットワークに送信し、アクセスを要求できます。.

宝くじシステムに参加する

個人は信頼できるコードソースから署名されたタイマーを取得します.

その後、その個人は彼に与えられた時間が完全に経過するまで待つ必要があります.

最後に、個人は必要なタスクを完了するための証明書を取得します.

このプロトコルは、SGXに基づいて異なるレベルの保護も保証します。このシステムは、ユーザーが宝くじに当選した回数をカウントします。これを行うことで、個々のユーザーのSGXが危険にさらされているかどうかがわかります。.

ブロックチェーンアルゴリズム:実用的なビザンチンフォールトトレランス(PBFT)

PBFTは主にステートマシンに焦点を当てています。それはシステムを複製しますが、主要なビザンチンの一般的な問題を取り除きます。さて、それはどのようにそれをしますか?

アルゴリズムは、最初からネットワークに障害が発生する可能性があり、一部の独立ノードが特定の時間に誤動作する可能性があることを前提としています。.

アルゴリズムは非同期コンセンサスシステム用に設計されており、すべての問題に対処するために効率的な方法でさらに最適化されています.

さらに、システム内のすべてのノードが特定の順序で配置されます。 1つのノードがプライマリノードとして選択され、他のノードはバックアッププランとして機能します。ただし、システム内のすべてのノードは調和して機能し、相互に通信します.

彼らはネットワーク上で見つかったすべての情報を検証したいので、通信レベルはかなり高いです。これは、信頼できない情報の問題を取り除きます.

ただし、この新しいプロセスにより、ノードの1つでも侵害されているかどうかを確認できます。すべてのノードが多数決により合意に達する.

PBFTコンセンサスアルゴリズムの利点

実用的なビザンチンフォールトトレランスアルゴリズムは、いくつかの興味深い事実を私たちと共有しています。このモデルは主に実用的なユースケース向けに設計されており、実装は非常に簡単です。したがって、PBFTには、他のすべてのコンセンサスアルゴリズムに比べて一定の利点があります。.

-

確認の必要はありません:

このネットワーク上のトランザクションの動作は少し異なります。 PoWシステムで見られるように、いかなる種類の確認もなしにトランザクションを完了することができます.

ノードが特定のブロックに同意する場合、それはファイナライズされます。これは、すべての本物のノードが同時に相互に通信し、特定のブロックを理解するようになるという事実によるものです。.

-

エネルギーの削減:

新しいモデルは、PoWよりも消費電力を大幅に削減します。 PoWでは、すべてのブロックに個別のPoWラウンドが必要でした。ただし、このモデルでは、すべてのマイナーが一般的なハッシュアルゴリズムを解決しているわけではありません。.

そのため、システムはそれほど多くの計算能力を必要としません。.

システムの欠点

PBFTには多くの利点と有望な事実がありますが、それでもかなり多くの欠点があります。彼らが何であるか見てみましょう.

-

コミュニケーションギャップ:

このアルゴリズムの最も重要な要素は、ノード間の通信です。ネットワーク上のすべてのノードは、収集する情報がしっかりしていることを確認する必要があります。ただし、コンセンサスアルゴリズムは、ノードのより小さなグループに対してのみ効率的に機能します。.

ノードのグループが大幅に増えると、システムはすべてのノードを追跡するのが難しくなり、すべてのノードと通信できなくなる可能性があります。.

この論文は、情報の信憑性を証明するためにMACやその他のデジタル署名を使用するために、このモデルの状態を裏付けています。そうは言っても、MACはブロックチェーンタイプのネットワークシステムを処理できないため、MACを使用すると最終的に大きな損失になります。.

デジタル署名は良い点ですが、ノードの数が増えるにつれて、これらすべての通信ノードでセキュリティを維持することはますます難しくなります。.

-

シビル攻撃:

PBFTは、シビル攻撃に対して非常に脆弱です。これらの攻撃では、ノードのグループを一緒に操作することができ、そうすることで、ネットワーク全体を危険にさらします。これは、ネットワークが大きくなるとさらに悪化し、システムのスケーラビリティが低下します。.

このモデルを別のコンセンサスアルゴリズムで使用できる場合、それらはおそらく確実な安全なコンボを取得します.

簡略化されたビザンチンフォールトトレランス(SBFT)

SBFTでは、システムの動作が少し異なります.

まず、ブロックジェネレーターは一度にすべてのトランザクションを収集し、新しいタイプのブロックにまとめてバッチ処理した後、それらを検証します.

簡単に言うと、ブロックはすべてのトランザクションを収集し、それに応じてそれらを別のブロックにバッチ処理し、最後にすべてを一緒に検証します.

ジェネレーターは、すべてのノードが従う特定のルールを適用して、すべてのトランザクションを検証します。その後、ブロック署名者はそれらを検証し、独自の署名を追加します。そのため、いずれかのブロックでキーが1つでも欠落していると、拒否されます。.

簡略化されたビザンチンフォールトトレランスのさまざまな段階

- この段階は、アセットユーザーがより多くの一意のアセットIDを生成する作成フェーズから始まります。.

- その後、送信フェーズで、ユーザーはプラットフォーム上のすべてのIDを送信します.

- 次に、検証フェーズを開始します。ここで、IDは指定されたユースケースの条件を取得します.

- それらがすべてサインアップされると、それらは保存され、別のアカウントに転送されます。トランザクションはスマートコントラクトの助けを借りて発生する可能性があります.

- 最後に、トランザクションがライブになります.

この素晴らしいシステムのもう1つの優れた機能は、多くの段階で役立つアカウントマネージャーです。主な目標は、すべての資産を安全に保管することです。アカウントマネージャーは、すべてのトランザクションデータも保存します。マネージャには、さまざまなタイプのユーザー向けのあらゆる種類の組み合わせアセットを含めることができます.

これらはデジタルウォレットと考えることができます。これらのデジタルウォレットを使用すると、ウォレットからアセットを転送し、その一部を受け取ることもできます。アカウントマネージャーを使用してスマートコンタクトを形成することもできます。特定の要件が満たされると、資金が解放されます。.

しかし、資産の所有権はどのように流れますか?

ええと、彼らは実際にアドレスとアセットIDを含むプッシュモデルを使用して、獲得したアセットを送信します.

セキュリティとプライバシー

SBFTは、機密性がネットワークの優先事項であるプライベートネットワーク用です。プラットフォームは、機密情報を公開するように設計されていますが、特定の制限があります。そのため、システムは、ゼロ知識証明、1回限りのアドレス、暗号化されたメタデータなど、3種類の手法を使用します。.

-

ワンタイム使用アドレス:

ユーザーが自分のウォレットでいくつかのアセットを受け取りたいと思うたびに、それらには1回限りの使用アドレスが割り当てられます。すべてのアドレスは互いに異なるため、他のユーザーがトランザクションを傍受するのを防ぎます.

-

ゼロ知識証明:

ゼロ知識証明は、トランザクションのすべてのコンポーネントを隠すために使用されます。ただし、ネットワーク全体で整合性を検証することはできます。これは、ゼロ知識証明の助けを借りて行われ、一方の当事者がもう一方の当事者に真正性を証明します.

このようにして、受信者と送信者のみがトランザクションのコンポーネントを表示できます。.

-

メタデータ暗号化:

遷移のメタデータも暗号化され、セキュリティが強化されます。ネットワークでは、キーを使用して信頼性を検証できます。ただし、保護を強化するために、キーは2〜3日ごとに変更されます.

また、それらはすべて分離され、データネットワークのさまざまな部分に配置されます。したがって、そのうちの1つがハッキングされた場合、他のキーを使用してより一意のキーを生成できます。これらのコンセンサスアルゴリズムの整合性を確保するには、これらのキーを管理し、数日ごとにローテーションする必要があります。.

ブロックチェーンベースのプラットフォームであるChainは、SBFTを使用して、ネットワーク上のすべてのトランザクションを検証します。それ以外に、業界レベルのセキュリティのためにHSM(ハードウェアセキュリティモジュール)も使用しています。 HSMを使用することで、単一障害点を発生させることなく、セキュリティを強化できます。.

委任されたビザンチンフォールトトレランス(dBFT)

プルーフオブワークとプルーフオブステークが最も広く知られているコンセンサスアルゴリズムであるという事実については議論の余地がありません。ブロックチェーンエコシステムの多くはこれらの2つの一般的なアルゴリズムに従いますが、より新しく、より高度なコンセンサスシステムを課そうとしているものもあります。これらのパイオニアブロックチェーンブランドの中で、NEOの名前は必ず来るでしょう.

過去12か月で繁栄した成長により、NEOは現在業界のホットケーキとなっています。中国のブランドはかなりの可能性を示しています。そして、なぜ彼らはそうしないのですか?彼らは、高度なコンセンサス定理–委任ビザンチンフォールトトレランス(dBFT)の発明者です。.

人気のブロックチェーンテクノロジー:NEO

これは、現在市場で人気のある暗号通貨の1つです。中国のイーサリアムと呼ばれることもあります。ネットワークの主な焦点は、デジタル資産を低価格で共有できるスマートエコノミーを作成することです。.

NEOは、委任ビザンチンフォールトトレランスを使用してすべてのトランザクションを検証します。 NEOを賭けると、GASを生成できるようになります。 GASは、プラットフォームの主要な流通通貨です。取引ごとに一定額のガス料金を支払う必要があります。そのため、より多くのNEOを賭けるほど、より多くのGASが得られます。.

ただし、このステーキングはPoSとは少し異なります.

多くの取引所はプーリングシステムを提供しています。ただし、別のストレージウォレットの代わりに公式のNEOウォレットを使用することをお勧めします.

dBFTの分析を開始する前に、このアルゴリズムの父の欠点をお知らせする必要があります– ビザンチンフォールトトレランス コンセンサスアルゴリズム.

ビザンチン将軍の欠陥!

システムの大きな欠陥は、あらゆる種類の投票とその結果を目撃したときに発生します。しかし、どのように?障害をよりよく理解するには、次のコンセンサスの例を把握する必要があります.

dBFTコンセンサスアルゴリズムに従うノードが軍隊として知られていることはすでにご存知でしょう。ノードの軍隊には単一の将軍がいて、彼らは常に将軍の命令に従います.

今想像してみてください、ビザンチン軍はローマを攻撃してそれを引き継ぐことを計画しています。ビザンチン軍の将軍が9人いて、将軍が街を取り囲み、攻撃の準備をしているとしましょう。彼らは、将軍が統一された単一の戦略に従って攻撃または撤退することを計画している場合にのみ、ローマを引き継ぐことができます.

これがキャッチです!将軍は独特の性質を持っています-彼らは投票に関して51%の過半数を持っている決定に従います。ここには別のひねりがあります。将軍はテーブルに座って決定を下していません。代わりに、それらは異なる場所に配置され、メッセージを転送するために宅配便を使用します.

4つの脅威!

ローマ人が王位を維持するのに役立つ4つの方法が考えられます–

第一に、ローマ人は将軍に賄賂を贈って彼らの支持を得ることができました。賄賂を受け取る将軍は「裏切り者将軍」と見なされます。

第二に、将軍は集団の意志に反する誤った決定を下す可能性があります。これらの将軍は「不適切に機能する将軍」としてよく知られています。

第三に、メッセンジャーまたは宅配便業者はローマ人から賄賂を受け取り、他の将軍に誤解を招く決定を下す可能性があります.

そして最後に、第四に、ローマ人は、将軍の通信ネットワークを妨害するために宅配便またはメッセンジャーを殺すことができました.

したがって、ビザンチンフォールトトレランスには、コンセンサスアルゴリズムを不完全にする4つの重大なフォールトがあります。.

委任されたフォールトトレランス(dBFT)がシーンをどのように変更するか?

汗をかかないでください。 NEOは、ビザンチン将軍の欠点を解決するためのより良い方法を示してくれました。それでは、NEOが非常に誇りに思っている委任ビザンチンフォールトトレランスを見てみましょう。 dBFTは主に、拡張性の向上とパフォーマンスの向上という2つの方法で既存のモデルを解決することに重点を置いています。.

講演者と代表者!

dBFTのモデルを明確にするために、もう一度別の例を使用します。ビザンチン軍には官僚的な将軍ではなく、選出された指導者がいると考えてみましょう。この選ばれたリーダーは、軍隊の代表として行動します.

将軍がこれらの選出された代議員に民主的に取って代わられると考えることができます。軍隊でさえ、これらの代議員に同意せず、前の代議員を置き換えるために別の代議員を選ぶことができます.

これは将軍の官僚的な力を制限し、将軍は軍全体を裏切ることができませんでした。ですから、ローマ人は今や将軍に賄賂を渡して彼らのために働くために買うことはできません.

dBFTでは、選出された代表者は個々のノードの決定を追跡する必要があります。分散型台帳は、ノードのすべての決定を書き留めます.

ノードの軍隊はまた、代表者に彼らの共通の統一された考えを共有するためにスピーカーを選出します。新しい法律を可決するために、スピーカーはノードの軍隊の考えを代表者に共有します、そして、代表者の少なくとも66%は動議に同意しなければなりません。そうでなければ、提案された法律は通過しません.

動議が66%の代表者の承認を得られない場合、提案は拒否され、合意に達するまで新しい動議が提案されます。このプロセスは、裏切りまたは裏切りの将軍から軍全体を保護します.

不誠実なスピーカー

dBFTブロックチェーンコンセンサスプロトコルの整合性を妨げる可能性のあるシナリオはまだ2つあります。不正な発言者と不正な代理人です。.

dBFTブロックチェーンコンセンサスプロトコルは、これらのシナリオに対するソリューションも提供します。すでに述べたように、元帳はノードの決定を1か所に保持します。代表団は、話者が本当に軍隊のために話しているかどうかを確認することができます。話者の提案と元帳が一致しない場合、代表者の66%が話者の提案を拒否し、話者を完全に禁止します.

不誠実な代表団

2番目のシナリオには、正直な発言者とおそらく裏切る代表者がいます。ここでは、正直な代表者と正直な講演者が66%の過半数を達成し、不正な代表者の努力を減らしようとします。.

したがって、委任ビザンチンフォールトトレランス(dBFT)がビザンチン将軍とBFTコンセンサスの欠陥を完全に克服する方法を見ることができます。確かに、NEOは、より良いコンセンサスアルゴリズムを作成するための努力について、世界中から賞賛に値します。.

有向非巡回グラフ(DAG)

多くの暗号専門家は、ビットコインをブロックチェーン1.0として、イーサリアムをブロックチェーン2.0として認めています。しかし、最近では、さらに最新のテクノロジーを備えた新しいプレーヤーが市場に登場しています。.

ブロックチェーン3.0だと言う人もいます。多くの候補者がブロックチェーン3.0のタイトルを獲得するために戦っていますが、NXTは、DAGとしても知られる有向非巡回グラフのアプリケーションでゲームをリードする予定です。 NXTとは別に、IOTAとIoTチェーンもDAGをシステムに採用しています.

有向非巡回グラフ(DAG)のしくみ?

DAGはコンセンサスアルゴリズムと考えることができます。ただし、DAGは基本的にデータ構造の形式です。ほとんどのブロックチェーンはデータを含む「ブロック」の「チェーン」ですが、DAGはデータがトポロジ的に保存されるシームレスなグラフです。 DAGは、データ処理、ルーティング、圧縮などの特定の問題を処理するのに便利です。.

プルーフオブワークコンセンサスアルゴリズムを使用してブロックを作成するには、約10分かかります。はい、捕虜はヤドンです! DAGは、単一のチェーンで作業するのではなく、「サイドチェーン」を実装します。サイドチェーンにより、さまざまなトランザクションを複数のチェーンで独立して実行できます.

これにより、ブロックの作成と検証にかかる時間が短縮されます。まあ、実際には、それはブロックの必要性を完全に解消します。さらに、採掘も時間とエネルギーの無駄のようです!

ここでは、すべてのトランザクションが指示され、特定のシーケンスを維持します。さらに、システムは非循環的です。つまり、親ノードはノードのループではなくノードのツリーであるため、親ノードを見つける可能性はゼロです。 DAGは、ブロックのないブロックチェーンの可能性を世界に示しています!

有向非巡回グラフの基本概念DAG

-

これ以上の二重支払いはありません

従来のブロックチェーンでは、一度に1つのブロックでマイニングできます。複数のマイナーがブロックの検証を試みる可能性があります。これは二重支払いの可能性を生み出します.

さらに、状況はハードフォークでさえソフトにつながる可能性があります。 DAGは、以前のトランザクション数に基づいて特定のトランザクションを検証します。これにより、ブロックチェーンシステムがより安全で堅牢になります.

-

幅が狭い

他のコンセンサスアルゴリズムでは、トランザクションノードがネットワーク全体に追加されます。これにより、システムの幅が大きくなります。一方、DAGは、新しいトランザクションを古いトランザクショングラフにリンクします。これにより、ネットワーク全体がスリムになり、特定のトランザクションを検証するのがより簡単になります.

-

より速く、よりスマート

DAGはブロックレスの性質を持っているため、トランザクションをはるかに高速に処理できます。実際、それは捕虜と捕虜をレースのおじいちゃんのように見せます.

-

小規模なトランザクションに有利

誰もが1回のトランザクションで数百万をトランザクションしているわけではありません。実際、少額の支払いがより一般的に目撃されています。しかし、ビットコインとイーサリアムの多額の支払い料金は、少額の金額にはそれほど友好的ではないようです。一方、DAGは、取引手数料がごくわずかであるため、小規模なものに最適です。.

第7章:他のタイプのコンセンサスアルゴリズム

活動の証明

プルーフオブワークとプルーフオブステークというトピックについて人々が議論している間、ライトコインの作成者と他の3人の著者は素晴らしいことを考えました。彼らは世界に簡単な質問をしました–なぜPoWとPoSを互いに戦わせる代わりに組み合わせることができないのですか??

このようにして、魅力的なハイブリッドのアイデアが世界にもたらされました–Proof-of-Activity。最高の2つの機能を組み合わせています。電力を大量に消費しないシステムではなく、あらゆる攻撃に対してより安全です。.

活動証明はどのように機能しますか?

Proof-of-Activityブロックチェーンコンセンサスプロトコルでは、マイニングプロセスはPoWアルゴリズムと同じように開始されます。鉱山労働者は、報酬を得るために重要なパズルを解きます。では、PoWとの決定的な違いはどこにあるのでしょうか。 PoWでは、マイナーは完全なトランザクションを持つブロックをマイニングします.

Proof-of-Activityでは、マイナーはブロックのテンプレートのみをマイニングします。このようなテンプレートには、ヘッダー情報と鉱夫の報酬アドレスの2つが含まれています。.

一度、マイナーはこれらのブロックテンプレートをマイニングします。システムはプルーフオブステークスに変換されます。ブロック内のヘッダー情報は、ランダムな利害関係者を指しています。次に、これらの利害関係者は、事前にマイニングされたブロックを検証します.

バリデーターが保持するスタックが多いほど、ブロックを承認する可能性が高くなります。検証後にのみ、その特定のブロックがブロックチェーンに入ります.

これは、Proof-of-Activityが2つのコンセンサスアルゴリズムの最良のものを使用して、ブロックを検証し、ブロックチェーンに追加する方法です。さらに、ネットワークは鉱夫と検証者の両方に取引手数料の公正な分配を支払います。したがって、システムは「コモンズの悲劇」に対して機能し、ブロック検証のためのより良いソリューションを作成します.

活動証明の影響

ブロックチェーンが直面する最大の脅威の1つは、51%の攻撃です。コンセンサス定理は、51%の攻撃の確率をゼロに減らします。これは、ネットワークにブロックを追加する際にプロセスが同等の貢献を必要とするため、マイナーもバリデーターも過半数になることができないために発生します.

ただし、一部の批評家は、Proof-of-Activityブロックチェーンコンセンサスプロトコルにはいくつかの重大な欠陥があると述べています。 1つ目は、マイニング機能による大量のエネルギー消費です。第二に、Proof-of-Activityには、バリデーターの二重署名を停止するソリューションがありません。これらの2つの重大な欠陥により、コンセンサス定理は少し後退します。.

2つの人気のあるブロックチェーンがProof-of-Activityを採用しています–DecredとEspers。それでも、いくつかのバリエーションがあります。実際には、DecredはEspersのコンセンサス定理よりも人気があると見なされています.

重要性の証明

次のリストは、Proof-of-Importanceブロックチェーンコンセンサスプロトコルです。このコンセンサスの例は、NEMの有名な名前のためになりました。コンセプトは、プルーフオブステークの開発です。ただし、NEMは新しいアイデアを導入しました–収穫または権利確定.

ハーベスティングメカニズムは、ノードがブロックチェーンに追加される資格があるかどうかを判断します。ノードで収穫すればするほど、チェーンに追加される可能性が高くなります。ハーベスティングの見返りとして、ノードはバリデーターが報酬として収集するトランザクション料金を受け取ります。収穫の資格を得るには、アカウントに少なくとも10,000のXEMが必要です。.

プルーフオブステークの主要な問題を解決します。 PoSでは、お金が少ないバリデーターと比較して、金持ちはより多くのお金を受け取ります。たとえば、暗号通貨の20%を所有している場合、ブロックチェーンネットワーク上のすべてのブロックの20%をマイニングできます。これにより、コンセンサスアルゴリズムが富裕層に有利になります.

重要性の証明の顕著な特徴

-

権利確定

コンセンサス定理の最も興味深い特徴は、権利確定または収穫です。すでに述べたように、そもそも収穫の対象となるには、少なくとも10,000枚のコインが必要です。重要度の証明スコアは、収穫量によって異なります。ただし、コンセンサスアルゴリズムでは、コインをポケットに入れている期間が考慮されます。.

-

トランザクションパートナーシップ

Proof-of-Importanceアルゴリズムは、他のNEMアカウント所有者と取引を行う場合に報酬を提供します。ネットワークはあなた2人をパートナーと見なします。ただし、疑似パートナーシップを計画している場合は、システムがあなたを捕らえます.

-

スコアリングシステム

トランザクションは、重要性の証明スコアに影響を与えます。スコアは、30日間に行ったトランザクションに基づいています。より頻繁でより実質的な合計は、NEMネットワークでのスコアを向上させるのに役立ちます.

容量の証明

プルーフオブキャパシティコンセンサスの例は、有名なプルーフオブワークブロックチェーンコンセンサスプロトコルのアップグレードです。これの本質的な特徴は「プロット」機能です。マイニングを開始する前でも、計算能力とハードドライブストレージに専念する必要があります.

この性質により、システムはPoWを高速化します。 Proof-of-Capacityはわずか4分でブロックを作成できますが、Proof-of-Workは同じことを行うのに10分かかります。さらに、PoWシステムのハッシュ問題に取り組んでいます。コンピューターにあるソリューションやプロットが多ければ多いほど、マイニングバトルに勝つ可能性が高くなります。.

容量証明はどのように機能しますか?

コンセンサス定理の本質を理解するには、プロットとマイニングという2つの概念を理解する必要があります。.

コンピュータのハードドライブをプロットすることで、基本的に「ノンス」を作成していることになります。 Proof-of-Capacityアルゴリズムのナンスは、ビットコインのナンスとは少し異なります。ここでは、ナンスを解決するまでIDとデータをハッシュする必要があります.

各ナンスには、合計8,192個のハッシュがバンドルされています。バンドル番号は「スクープ」とも呼ばれます。各IDは最大合計4,095スクープを受け取ることができます.

次のコンセプトは、ハードドライブの「マイニング」です。すでに述べたように、一度に0〜4,095スクープを受け取り、ハードドライブに保存できます。ナンスを解決するための最小期限が割り当てられます。この期限は、ブロックを作成する時期も示しています.

他の鉱夫よりも早くナンスを解決できれば、報酬としてブロックを獲得できます。有名な例は、Proof-of-Capacityアルゴリズムを採用したBurstです。.

の長所と短所容量の証明

ハードドライブでのマイニングは、通常のプルーフオブワークよりもはるかにエネルギー効率が高くなります。私たちがビットコインプロトコルで見た高価なマイニングリグを手に入れるために大金を費やす必要はありません。自宅のPCのハードディスクは、このコンセンサスアルゴリズムでマイニングを開始するのに十分です。.

実を言うと、このコンセンサスアルゴリズムブロックチェーンにはいくつかの重大な欠点もあります。まず、このプロセスにより、大量の冗長ディスクスペースが作成されます。このシステムは、分散型の概念に脅威を与える、より大きなストレージユニットを持つ鉱山労働者に有利に働きます。ハッカーでさえシステムを悪用し、マイニングマルウェアをシステムに注入する可能性があります.

燃焼証明

このコンセンサス配列は非常に印象的です。 PoW暗号通貨を保護するために、コインの一部が燃やされます!このプロセスは、鉱山労働者が「イーターアドレス」に数枚のコインを送るときに発生します。イーターアドレスは、これらのコインをいかなる目的にも使用することはできません。元帳は、焼けたコインを追跡し、真に使用できないようにします。コインを燃やしたユーザーにも報酬がもらえます.

はい、燃焼は損失です。しかし、このプロセスは長期的にはハッカーとそのサイバー攻撃からコインを保護するため、被害は一時的なものです。さらに、燃焼プロセスは代替コインの賭け金を増やします.

このようなシナリオは、ユーザーが次のブロックをマイニングする可能性を高めるだけでなく、将来的に報酬を増やします。したがって、燃焼は採掘特権として使用できます。カウンターパーティは、このブロックチェーンコンセンサスプロトコルを使用する暗号通貨の優れたコンセンサス例です.

イーターアドレス

コインを燃やすために、ユーザーはそれらをイーターアドレスに送ります。イーターアドレスには秘密鍵がありません。したがって、ユーザーはこれらのアドレスにアクセスして、その中に保持されているコインを使うことはできません。さらに、これらのアドレスはランダムに生成されます.

これらのコインはアクセスできないか「永遠に消えた(!)」ですが、計算された供給と見なされ、焼けたとラベル付けされます.

燃焼証明アルゴリズムの長所と短所

コインを燃やす主な理由は、より安定性を生み出すことです。長期的なプレーヤーは利益のためにコインを長期間保持する傾向があることを私たちは知っています.

このシステムは、より安定した通貨と長期的なコミットメントを提供することにより、これらの長期投資家に有利に働きます。さらに、これにより分散化が強化され、より分散されたネットワークが作成されます.

しかし、シナリオをどの角度から見ても、コインを燃やすことはそれを無駄にすることを意味します!一部の食べる人の住所でさえ、10万ドル以上のビットコインが含まれています。お金を取り戻す方法はありません–彼らはやけどを負います!

重量の証明

さて、Proof-of-Weightブロックチェーンコンセンサスプロトコルは、コンセンサスアルゴリズムのリストの最後の位置にあります。これは、プルーフオブステークアルゴリズムの大幅なアップグレードです。プルーフオブステークでは、所有するトークンが多いほど、より多くのトークンを発見できる可能性が高くなります。このアイデアは、システムを少し偏らせます.

さて、Proof-of-Weightは、PoSのそのような偏った性質を解決しようとします。 Algorand、Filecoin、Chiaなどの暗号通貨はPoWeightを実装しています。 Proof-of-Weightは、PoSのように、より多くのトークンを所有する以外のいくつかの要因を考慮します.

これらの要因は「加重要因」として識別されます。たとえば、Filecoinは、所有しているIPFSデータの量を考慮し、その要素に重みを付けます。時空の証明および評判の証明を含むがこれらに限定されない他のいくつかの要因.

このシステムの基本的な利点には、カスタマイズとスケーラビリティが含まれます。インセンティブはこのコンセンサスアルゴリズムにとって大きな課題になる可能性がありますが.

Consesnsアルゴリズム間の比較

| コンセンサスアルゴリズム | ブロックチェーンプラットフォーム | 以来発売 | プログラミング言語 | スマートコントラクト | 長所 | 短所 |

| 捕虜 | ビットコイン | 2009年 | C++ | 番号 | 51%の攻撃の機会が少ない より良いセキュリティ | より大きなエネルギー消費 鉱夫の一元化 |

| PoS | NXT | 2013年 | Java | はい | エネルギー効率 より分散化 | 何の問題もない |

| DPoS | Lisk | 2016年 | JavaScript | 番号 | エネルギー効率 スケーラブル セキュリティの強化 | 部分的に集中化 二重支払い攻撃 |

| LPoS | 波 | 2016年 | Scala | はい | 公正使用 リースコイン | 地方分権化の問題 |

| 詩人 | Hyperledger Sawtooth | 2018年 | Python、JavaScript、Go、C ++、Java、およびRust | はい | 安い参加 | 専用ハードウェアの必要性 パブリックブロックチェーンには適していません |

| PBFT | Hyperledgerファブリック | 2015年 | JavaScript、Python、Java REST、Go | はい | 確認の必要はありません エネルギーの削減 | コミュニケーションギャップ シビル攻撃 |

| SBFT | 鎖 | 2014年 | Java、ノード、およびRuby | 番号 | 優れたセキュリティ 署名の検証 | パブリックブロックチェーン用ではありません |

| DBFT | NEO | 2016年 | Python、.NET、Java、C ++、C、Go、Kotlin、JavaScript | はい | スケーラブル 速い | チェーンの対立 |

| DAG | IOTA | 2015年 | Javascript、Rust、Java Go、およびC++ | 処理中 | 低コストのネットワーク スケーラビリティ | 実装のギャップ スマートコントラクトには適していません |

| POA | 宣言 | 2016年 | 行く | はい | 51%の攻撃の可能性を減らします 平等な貢献 | より大きなエネルギー消費 二重署名 |

| PoI | NEM | 2015年 | Java、C ++ XEM | はい | 権利確定 取引パートナーシップ | 地方分権化の問題 |

| PoC | バーストコイン | 2014年 | Java | はい | 安いです 効率的 分散 | より大きな魚を好む 地方分権化の問題 |

| PoB | スリムコイン | 2014年 | Python、C ++、シェル、JavaScript | 番号 | ネットワークの保存 | 短期投資家向けではありません コインを無駄にする |

| PoWeight | ファイルコイン | 2017年 | スナーク/スターク | はい | スケーラブル カスタマイズ可能 | インセンティブの問題 |

第8章:結論

ブロックチェーンネットワークの性質を非常に用途の広いものにするのは、コンセンサスアルゴリズムです。はい、それが完璧であると主張できる単一のコンセンサスアルゴリズムブロックチェーンはありません。しかし、それは私たちが推測するテクノロジーの美しさです–改善のための絶え間ない変化.

これらのコンセンサスアルゴリズムがなかったとしても、プルーフオブワークに依存する必要があります。あなたがそれを好むかどうかにかかわらず、PoWはブロックチェーンの分散化と分散性を脅かします.

ブロックチェーンテクノロジーの全体的なアイデアは、分散化と君主制との戦いです。庶民が壊れた欠陥のあるシステムを止める時が来ました.

私たちは、より良い明日のために私たちの生活を変える、より良い、より良いコンセンサスアルゴリズムを熱心に待っています!

ブロックチェーンでキャリアを築き、ブロックチェーンテクノロジーの基本を理解したいとお考えですか?無料のBlockchainFundamentalsコースに参加して、明るいBlockchainキャリアの基礎を築くことをお勧めします.