ブロックチェーンはどのように機能しますか:簡単に説明します

現在、多くの業界がブロックチェーンソリューションを実装して、時代の変化に対応できるようにしています。ただし、他の企業はブロックチェーンについて学びたがっているので、多くの企業はブロックチェーンがどのように機能するかについて混乱することがよくあります。したがって、複雑な性質のため、多くの人がそれを実装したいと思っていても、それがより良い選択肢であるかどうかを完全に把握することはできません。.

完全に新しいシステムであるブロックチェーンには、分散化を提供する独自の方法があります。そのため、このガイドでは、ブロックチェーンがどのように機能するかについて、それに関連するすべてを網羅しています。だから、コーヒーを一杯飲んで読書を始めましょう!

ブロックチェーンはどのように機能するのか簡単に説明します

さて、基本から始めましょう。プロセスに入る前に、ブロックチェーンのこれらの重要な機能に注意する必要があります.

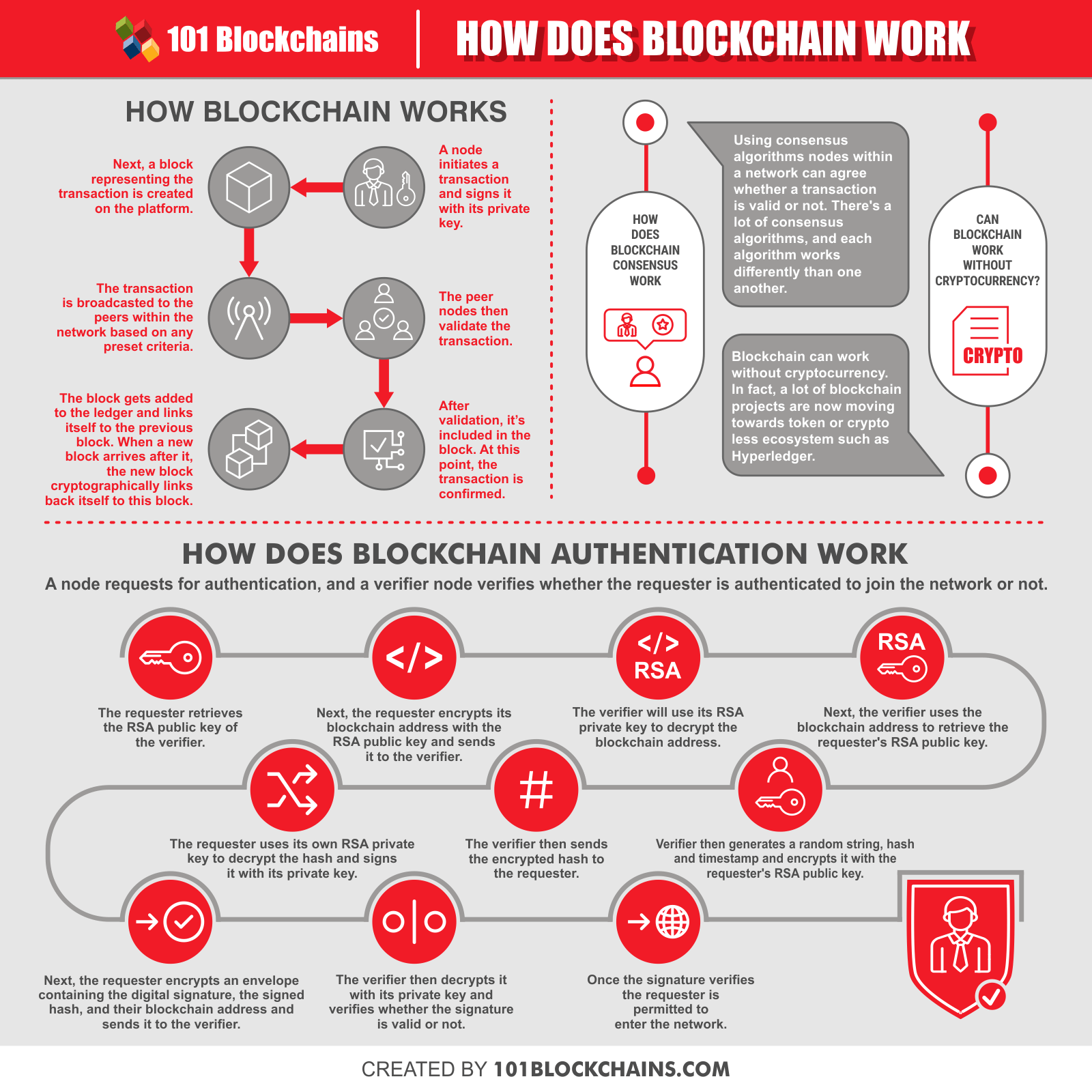

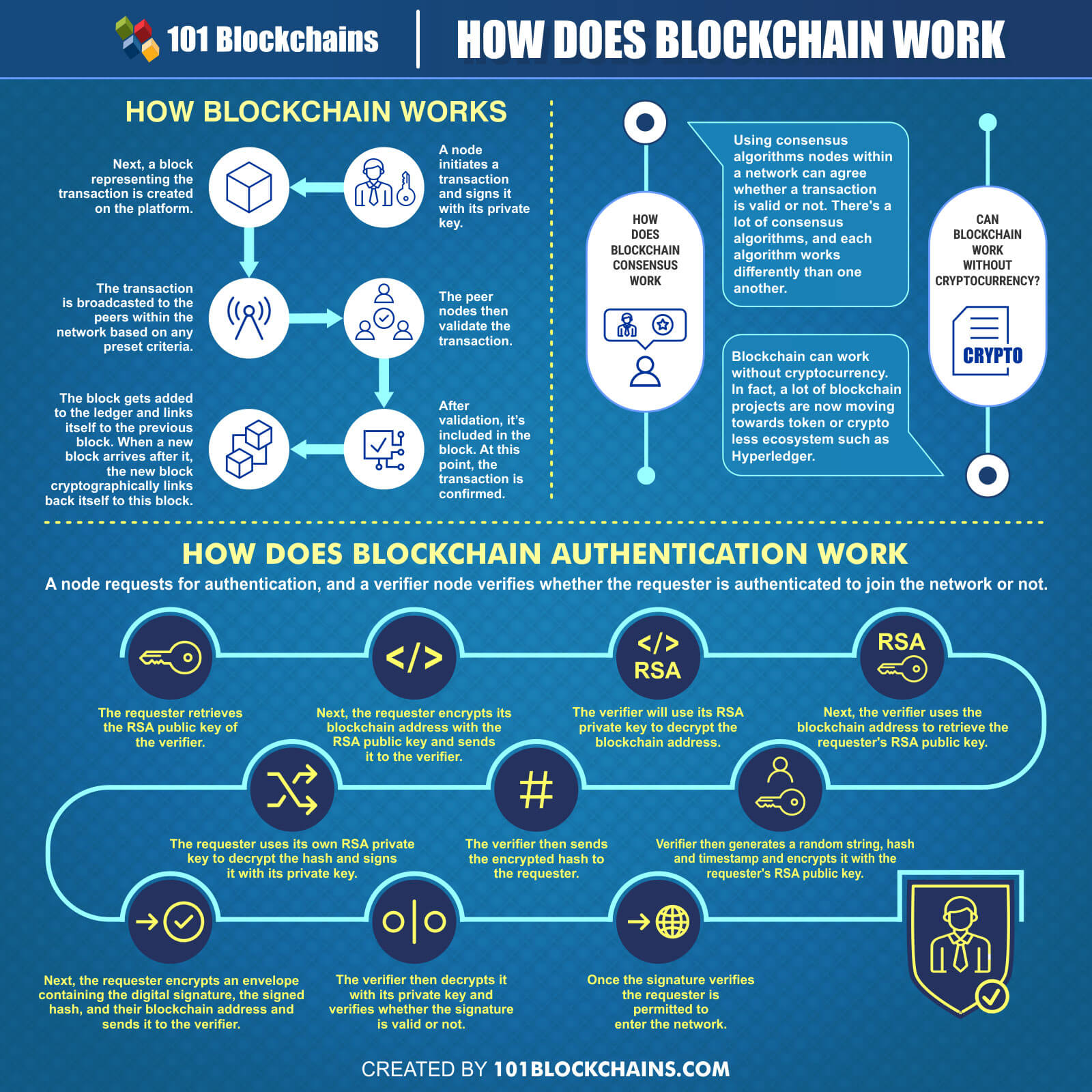

ブロックチェーンは、あらゆる種類のデータ交換をプラットフォームに保存します。つまり、これは元帳システムのようなものであり、すべてのデータ交換がログにスポットを持っています。さらに、システム内のデータ交換はトランザクションと呼ばれます。トランザクションが検証されると、ブロックとして元帳システムに配置されます.

元帳に載ると、誰もそれを削除したり変更したりすることはできません.

実際には、ブロックチェーンはピアツーピア分散ネットワークを使用します。これにより、テクノロジーの分散性が保証されます。ネットワークに接続するすべてのデバイスはノードと見なされます。また、「ブロックチェーンがどのように機能するか」を理解するには、「キー」の概念を理解する必要があります。

これが技術の基礎です。さらに、キーはネットワーク上のセキュリティを提供します。このため、ネットワーク上のユーザーは、秘密鍵と公開鍵と呼ばれる鍵のペアを生成します.

キーの使用を開始すると、誰もアクセスできない一意の資格情報が得られます。.

とにかく、秘密鍵を使用してネットワーク上で署名またはアクションを実行するため、秘密鍵を安全な場所に保管する必要があります。一方、他のユーザーはあなたの公開鍵を使用してシステム上であなたを見つけます.

たとえば、銀行口座としての公開鍵と、送金や引き出しに使用できる署名としての秘密鍵を想像してみてください。そのため、キーをできるだけ安全に保つ必要があります.

実際には、誰かがあなたの秘密鍵にアクセスすると、ネットワーク上のすべての資産を簡単に悪用する可能性があります.

ブロックチェーンはどのように機能しますか:プロセス

まず、ユーザーまたはノードは、秘密鍵を使用して署名するトランザクションを開始します。基本的に、秘密鍵は一意のデジタル署名を生成し、誰もそれを変更できないようにします。実際には、誰かがトランザクション情報を変更しようとすると、デジタル署名が大幅に変更され、誰もそれを確認できなくなります。したがって、それは却下されます.

その後、トランザクションは検証ノードにブロードキャストされます。基本的に、ここでは、ブロックチェーンプラットフォームはさまざまな方法を使用して、トランザクションが有効かどうかを確認できます。コンセンサスアルゴリズムと呼ばれる方法やアルゴリズムがあります.

とにかく、ノードがトランザクションが本物であることを確認すると、元帳に配置されます。また、変更からさらに保護するために、タイムスタンプと一意のIDが含まれます.

その後、ブロックは前のブロックにリンクし、新しいブロックがこのブロックとのリンクを形成します。そしてこのように、それはブロックのチェーンを作成します、それ故に名前blockchain.

テクノロジーはどれほど安全か?

これで、ブロックチェーンがどのように機能するかがわかりましたが、作業プロセスはエンタープライズ環境に統合するのに十分安全ですか?ええと、インターネット上に「ハッキングできない」ネットワークは絶対にありません。しかし、ブロックチェーンは、他のテクノロジーと比較して最高レベルのセキュリティを提供します。.

ブロックチェーンは、従来の集中型システムとは異なり、別の方法で機能します。したがって、ハッキングする場合は、接続されているすべてのデバイスをハッキングする必要があります。明らかに、それは損失プロジェクトであり、非常に複雑であり、それが安全である理由です.

実際には、ハッカーはブロックチェーンプラットフォームをハッキングするために膨大な量のリソースを必要とし、最終的には利益自体よりもコストがかかります。.

この次のパートに移りましょう。ブロックチェーンの動作ガイドはどのように機能しますか.

ブロックチェーンコンセンサスはどのように機能しますか

コンセンサスが合意に達する方法であることは、すでにご存知でしょう。基本的に、これは、マイノリティが気に入らなくても、ネットワーク上の個人が解決に到達する方法の形式です。.

実際には、コンセンサスはブロックチェーンの中心的な優先事項の1つです。コンセンサスがないと、何千ものノードが合意に達することができないからです。これらのモデルは、すべての参加者の間に公平性と平等を生み出すために存在します.

ただし、システム内でコンセンサスに達する方法は1つではありません。実際には、さまざまなブロックチェーンプラットフォームが使用するアルゴリズムがたくさんあります。明らかに、それらのすべてが異なって動作し、独自の欠陥のセットが付属しています.

したがって、ブロックチェーンコンセンサスがどのように機能するのか疑問に思っている場合は、理解するためにそれぞれについて個別に知る必要があります.

プルーフオブワーク

これは、ブロックチェーンで導入された人気のある最初のコンセンサスアルゴリズムの1つです。ここでは、ノードはマイナーと呼ばれ、ブロックを検証するためのデバイスの計算能力の助けを借りて、複雑な数学的問題を解決します.

プルーフオブワークの遅延

ここで、一部の公証ノードは、あるブロックチェーンプラットフォームから別のプラットフォームにデータを追加し、ハッシュの能力を確保します。両方のブロックチェーンネットワークは、PoSまたはPoWを使用してコンセンサスに達することができます.

プルーフオブステーク

プルーフオブステークを使用すると、ネットワークに賭けたコインの量に関するコンセンサスに参加できます。コインが多いと、ブロックを採掘する可能性が高くなります.

委任されたプルーフオブステーク

これには、代表者と証人の概念があります。各ノードは投票を使用して選択されます。プラットフォーム上の証人は、トランザクションを検証する責任があります。一方、デリゲートはシステムのパラメータを変更できます。とにかく、コンセンサスに参加しているすべてのノードは支払われます.

リースされたプルーフオブステーク

リースされたプルーフオブステークでは、小自作農はコンセンサスに参加することができます。以前のPoSは、ネットワークにコインを賭けることを許可しないため、不公平な環境を作り出します。そのため、LPoSはより多くの見本市会場を提供します.

プルーフオブステーク速度

プルーフオブステークの速度は、ユーザーがネットワークにステークするのを防ぐための追加のインセンティブを提供します。ここでは、アクティブなウォレットを維持すると、より多くの収入を得ることができます。つまり、アクティブでないユーザーは、ブロックを検証するための追加の支払いを受け取らないということです。.

経過時間の証明

すべてのノードは、コンセンサスに参加する前に、一定の時間待機する必要があります。制限時間はランダムに選択されます。したがって、待機時間を終了したときにのみブロックを作成できます。システムはノードが待機しているかどうかを追跡するため、これをバイパスする方法はありません。.

実用的なビザンチンフォールトトレランス

実用的なビザンチンフォールトトレランスは、侵害されたノードの問題を取り除きます。したがって、ノードがネットワークに害を及ぼす前に、障害が発生する可能性があると想定します。実際には、システムは、ノードが侵害されてそのノードを却下するとすぐに、他のノードから情報を取得します.

簡略化されたビザンチンフォールトトレランス

ここでは、トランザクションがバッチで検証されます。さらに、ブロックジェネレーターはすべてのトランザクションを収集し、それに応じてグループ化してから、1つのブロックにまとめます。次に、バリデーターは、トランザクションを検証するためにブロック全体を検証する必要があります.

委任されたビザンチンフォールトトレランス

ここでは、ノードのリーダーはデリゲートと呼ばれ、権限が制限されています。リーダーがネットワークを操作しようとすると、別のデリゲートがそのノードを置き換えます。さらに、他のノードはデリゲートに同意せず、それに応じてリーダーを変更できます.

連合ビザンチン協定

ここでは、すべての一般的なノードが独自の個別のブロックチェーンを実行します。また、ノードがトランザクションを要求する前に、そのノードを最初から検証して認識しておく必要があります。また、ここでは、ノードはネットワーク上で誰を信頼するかを選択できます.

活動の証明

これは、PoWとPoSの組み合わせです。ここでは、マイナーは完全なテンプレートではなく、ブロックテンプレートを事前にマイニングします。後で、バリデーターが残りのブロックを検証します。実際には、バリデーターがネットワークに多くの利害関係を持っているほど、バリデーターの検証はより有効になります。.

権限の証明

ここでは、コンセンサスに参加しているノードが評判を賭けます。基本的に、検証ノードは、それらの真のIDに基づいて選択されます。さらに、バリデーターは、プラットフォームでの地位を獲得するために、お金と評判を投資する必要があります.

評判の証明

これは、Proof ofAuthorityと非常によく似ています。ただし、コンセンサスに参加するには、バリデーターの評判が良い必要があります。さらに、彼らがネットワークをだまそうとすると、深刻な結果に直面するでしょう.

歴史の証明

ここで、システムはネットワーク上に重要なイベントを作成します。次に、ノードは、トランザクションがそのイベントの前に発生したか後に発生したかに基づいてトランザクションを検証できます。.

重要性の証明

ここでは、重要性のスコアを維持しながらブロックチェーンが機能します。ユーザーが持っているコインが多いほど、スコアは高くなります。参加資格を得ると、ブロックを収穫できます。さらに、収穫量を増やすと、重要度スコアが上がります。.

容量の証明

ユーザーは、計算能力を使用する代わりに、利用可能なハードドライブ容量を使用してマイニング権を選択します。したがって、ハードドライブが大きくなるほど、ブロックを検証できるようになります.

やけどの証明

ここで、ブロックチェーンはコインを燃やしてネットワークを安定させることで機能します。そのため、ユーザーはコインの一部を食べる人の住所に送って燃やし、コンセンサスに参加できるようにします。.

重量の証明

賭けたコインの数だけに頼るのではなく、システムは他の要素を考慮に入れて計量します。したがって、コインの数が少なくても、コンセンサスに参加できる可能性があります。.

これで、ブロックチェーンコンセンサスがどのように機能するかがわかりました。この次のフェーズに進みましょう。ブロックチェーンの動作ガイド.

ブロックチェーンは暗号通貨なしで機能できますか?

ブロックチェーンは、最初から暗号通貨に関連付けられています。そのため、多くの人は、ブロックチェーンは暗号通貨なしでは機能しないと考えるかもしれません。しかし、ブロックチェーンは暗号通貨なしで機能することができます.

実際、ネイティブトークンやコインを持たないプラットフォームはすでにたくさんあります。現在、多くのブロックチェーンプロジェクトがトークンまたは暗号のないエコシステムに移行しています。たとえば、Hyperledgerは、ネットワークに燃料を供給するためのネイティブトークンを持たないエンタープライズブロックチェーンプラットフォームです。.

トークンは実際にはブロックチェーンの仕組みに基づいて大幅に異なります.

暗号通貨は失敗すると予測されています

暗号通貨は、ユーザーがコンセンサスに参加し続けるために何らかの形のインセンティブプログラムが必要なため、ほとんどの場合、パブリックプラットフォームに適しています。ただし、エンタープライズプラットフォームに関しては、ほとんどが許可されたプラットフォームまたはプライベートプラットフォームを使用します。.

その結果、ノードがコンセンサスに参加することを奨励するためにコインやトークンは必要ありません。さらに言えば、暗号通貨は実際には経済にとって非常に不安定です。実際には、変動性のある資産は実際のユースケースには適していません.

また、システムにトークンがあると、ハッカーも引き付けられます。そのため、専門家は暗号通貨がまもなく失敗すると予測しています。したがって、暗号通貨なしで機能できるブロックチェーンに移行することは非常に論理的です.

政府やその他のセクターは、トークンベースのアーキテクチャではなく、テクノロジーの基本的なユースケースを活用することに関心を持っています。たぶん、世界がデジタルマネーシステムの準備ができたときに、暗号通貨が出現する可能性があります.

しかし、現時点では、それは可能性のようには思えません。したがって、ブロックチェーンの実装では、暗号通貨なしで機能できるブロックチェーンにも焦点を当てる必要があります.

ブロックチェーンアプリはどのように機能しますか

分散型台帳テクノロジーが市場に登場するにつれ、多くの分散型アプリケーションにも気づいたはずです。基本的に、これらの分散型アプリケーションはブロックチェーンアプリです。ただし、ブロックチェーンアプリはどのように機能するのか疑問に思われるかもしれません?

では、ブロックチェーンアプリはどのように機能しますか?実際には、これらのアプリケーションは他のブロックチェーンプラットフォームと同じ原則で実行されます.

これらには、実質的に単一障害点はありません。それらを集中型システムと比較すると、ブロックチェーンはより信頼性の高い方法で機能します。さらに、分散型データベースを使用してすべての情報を保存し、分散型コンピューティング能力を使用して機能します.

さらに、これらは前のセクションで概説した分散型コンセンサスメカニズムも使用します。通常、ほとんどのアプリケーションは、電力効率の高いコンセンサスメカニズムを使用して、ユーザー間の合意に達します。コンピュータのパフォーマンスを低下させるdAppは、市場で人気を博しません.

ブロックチェーンアプリのもう1つの魅力的な事実は、これらのアプリケーションのソースコードがすべての人に公開されていることです。モデルの分散型の性質により、ネットワーク上のすべての人がモデルにアクセスする必要がありました。また、ユーザーは、マルウェアを防止したり、他のユーザーの情報を保護したりするために、使用しているアプリの種類を確認する必要があります.

ほとんどのブロックチェーンアプリは、何らかの形のトークンまたはコインを使用して機能します。基本的に、それはモデルに燃料を供給し、それらのコンセンサスメカニズムを維持するのに役立ちます。また、ほとんどのアプリはユーザーに価値を交換する方法を提供しているため、デジタルトークンまたはコインが必要です.

とにかく、このブロックチェーンの動作ガイドの次の部分に移りましょう.

ブロックチェーン認証はどのように機能しますか

多くの業界でブロックチェーンベースの認証を使用できます。実際には、モノのインターネット(IoT)を使用する業界では、セキュリティを提供するために何らかの形式の認証が必要になります。.

そして、それがブロックチェーンベースの認証が光るところです.

実際には、この機能には多くの利点があります–

- 復号化キーと署名キーの両方がデバイスに残ります.

- 暗号化と検証のキーはブロックチェーンプラットフォームに保存されます.

- このプロセスは、リプレイ、man-in-the-middle、フィッシングなど、あらゆる種類のサイバー攻撃に対する保護を提供します。.

ただし、ブロックチェーン認証がどのように機能するかは、初心者の間でよくある質問のようです。それでは、このガイドでブロックチェーン認証がどのように機能するかを理解しましょう.

新規ユーザーのオンボーディング

ここで、ユーザーは個人から会社またはデバイスまで誰でもかまいません。ユーザーを初めてシステムに接続するには、ユーザーは自分の名前、IMEI番号、CIN、IPアドレス、アカウント番号などが必要になります。要件はプラットフォームや会社によって異なる場合があります。.

さらに、ユーザーは自分自身の説明も提出する必要があります.

その見返りに、ブロックチェーンはそれらを提供します–

- ブロックチェーンアドレス

- 秘密鍵

- 公開鍵

- 関連するトランザクションID

- RSA公開鍵

- RSA秘密鍵

これらの中には、ネットワーク上で自動的に公開されるものもあります–

- ユーザーのID

- ユーザーの説明

- 公開鍵

- ブロックチェーンアドレス

- RSA公開鍵

ただし、新しく作成された秘密鍵とRSA秘密鍵は公開されません.

認証プロセス

新しいユーザーをオンボーディングしている間、システムは後でユーザーを識別するのに役立つ多くのキーとアドレスを生成します。これらについて理解したところで、ブロックチェーン認証がどのように機能するかを見てみましょう。.

ノードは認証を要求し、検証ノードは要求者がネットワークに参加するために認証されているかどうかを検証します。たとえば、ここでは、要求ノードはJohnであり、検証ノードはxcompanyです。.

-

ステップ1:

Johnは、会社のブロックチェーンアドレスをパラメータとして使用して、x会社のRSA公開鍵を取得します.

-

ステップ2:

次に、ジョンは自分のブロックチェーンアドレスをRSA公開鍵で暗号化し、x会社に送信します。.

-

ステップ-3:

x社は、暗号化されたファイルとともにRSA秘密鍵を使用して、ブロックチェーンアドレスを復号化します.

-

ステップ-4:

次に、x社はブロックチェーンアドレスをパラメータとして使用し、ジョンのRSA公開鍵を取得します.

-

ステップ-5:

次に、x社は、512文字のランダムな文字列とハッシュ、および現在のタイムスタンプを生成し、ジョンのRSA公開鍵で暗号化します。その間、ハッシュと現在のタイムスタンプは会社の元帳システムに保存されます.

-

ステップ-6:

次に、x社は暗号化されたハッシュをジョンに送信します.

-

ステップ-7:

Johnは、自分のRSA秘密鍵を使用してハッシュを復号化します。このために、彼は暗号化されたデータとRSAキーをパラメーターとして使用します。その後、彼は自分の秘密鍵を使用してハッシュに署名し、出力として一意のデジタル署名を取得します.

-

ステップ-8:

次に、ジョンはデジタル署名、署名されたハッシュ、およびブロックチェーンアドレスを含む封筒を暗号化し、x会社に送信します。.

-

ステップ-9:

次に、x会社はRSA秘密鍵を使用してそれを復号化し、署名が有効かどうかを確認します。このために、会社はJohnのブロックチェーンアドレス、署名、および検証するデータを使用します.

-

ステップ-10:

署名が有効な場合、出力はtrueになります。そうでない場合、エラーメッセージが表示されます。署名が確認されると、ジョンはネットワークへのアクセスを許可されます.

この次のパートに移りましょう。ブロックチェーンはどのように機能するのか簡単に説明されたガイド.

さまざまなセクターで働くブロックチェーン

ブロックチェーンは、ヘルスケア、サプライチェーン管理、政府、貿易、金融機関、不動産、保険など、さまざまな分野で機能します。ヘルスケア業界は、この統合から大きな恩恵を受けることができます.

しかし、とにかくブロックチェーンがヘルスケアでどのように機能するのか疑問に思っている必要がありますか?そうですね、ブロックチェーンはヘルスケアで非常に効率的に機能し、患者のセキュリティを大幅に向上させます。さらに、ブロックチェーンがヘルスケアで機能する場合は、偽造医薬品、患者のプライバシーなどに対処できます。.

一方、サプライチェーン管理または取引では、製品のシームレスなリアルタイム追跡、品質チェック、およびソース認証プロセスが得られます。.

政府や金融機関は公共以上のものを必要としています(イーサリアム)ブロックチェーン。システムが分散化されるだけでなく、機密情報のプライバシーを確保するための許可されたアクセス(Hyperledger、EEA、およびCorda)が必要です。.

これらは、ブロックチェーンがさまざまなセクターでどのように機能するかのいくつかの例です.

エンディングノート

ブロックチェーンは定着しており、最も重要なことは、多くの企業がすでに独自の方法でテクノロジーを追求していることです。. ガートナーによると, ブロックチェーンは2030年までに3.1兆ドルの市場になるでしょう.

しかし、これらすべてはどういう意味ですか?これは、ほとんどの企業が独自のブロックチェーンソリューションを持ち、ビジネスモデルが今後数年間で大幅に変化することを意味します。実際には、それは確かにあなたのビジネスにも影響を及ぼします。テクノロジーの統合をスキップして、市場で勝つ方法はありません。.

ですから、ブロックチェーンがどのように機能し、それをシステムに実装する方法を学ぶ時が来ました。ブロックチェーントレーニングコースは、この点で役立ちます。素晴らしいニュースは、認定されたエンタープライズブロックチェーンプロフェッショナルコースが、最初のブロックチェーン実装を開始するために必要なすべてを提供することです。.