ブロックチェーンをハッキングすることはできますか?

多くの人がブロックチェーンのハッキングに関心を持っているので、このタイプのシナリオが可能かどうかを理解するために、問題の核心に飛び込みます.

私たちはセキュリティが大きな懸念事項である世界に住んでおり、データ侵害はたまたま日常の活動です。私たちが現在使用しているインターネットインフラストラクチャは、日々時代遅れになっています。あらゆる種類のハイエンドサイバー攻撃を明確に防ぐことはできません。使用しているサイバーセキュリティの種類に関係なく、100%保護することはできません。.

ブロックチェーンテクノロジーは、たまたまこの方法で異なるアプローチを約束します。これにより、信頼に依存する必要がなくなり、デジタルコンテンツを自分で制御できるようになります。さらに、ある意味で、多くの人がブロックチェーンをハッキングすることはできないと主張しています。しかし、その声明は本当に本当ですか?

ブロックチェーンをハッキングする方法はありませんか?実際には、ブロックチェーンは非常に強力であり、誰もブロックチェーンをハッキングできないように見える可能性があります。ただし、攻撃の影響を完全に受けないわけではありません。すべてのテクノロジーには長所と短所があります。したがって、もう少し深く掘り下げて、ブロックチェーンがハッキングされる可能性があるかどうかをお知らせします.

しかし、始める前に、何年にもわたって起こった主要なブロックチェーンハッキングのいくつかをオンラインでチェックしましょう。それでは、始めましょう!

今すぐ登録: 認定ブロックチェーンセキュリティエキスパート(CBSE)コース

ブロックチェーンハッキング:ブロックチェーンをハッキングできますか?

-

Gox

2011年6月にオンラインで最初のBlockchainハック.

損失:$ 50,000(2609 BTC)

これは、歴史上よく知られているブロックチェーンハッキングシナリオの1つです。どうやら、サイバー犯罪者は監査人の資格情報を入手し、それらを悪用してシステムに侵入したようです。さらに、攻撃者は1BTCの値を1セントに変更しました。さらに、攻撃者は、この非常に低価格でBTCを販売した複数のクライアントから2609BTCも収集しました.

その後、彼/彼女は別のアカウントからも650BTCを買い戻しました。ハッキングブロックチェーンシナリオが明るみに出た後、山。 Goxは数日間すべての操作を停止しました。しかし、その後、彼らは操作を再開し、続行しました.

それでは、次の攻撃に移りましょう。ブロックチェーンガイドをハックできますか.

2014年3月にハッキングされた2番目のブロックチェーン.

損失:3億5000万ドル(750,000 BTC)

2回目の攻撃は山にとってさらにひどいものでした。ゴックス。どうやら、今回、攻撃者はコードのバグを発見し、トランザクションがより柔軟であることに気づきました。さらに、誰でもトランザクションの詳細を編集して、それが決して起こらなかったように見せることができます。だから、二重支払いのようなものです.

さらに詳しく説明すると、プロセスは次のように発生しました。攻撃者は、送信者の署名を元帳に永続的に保存する前に操作しました。トランザクションIDも変更しました。新しいIDと変更されたトランザクションにより、元のトランザクションの詳細が上書きされ、受信者が資金を受け取っていないように見える可能性があります.

ただし、実際には、攻撃者はそれを受け取りましたが、システムはそれを失敗したトランザクションと間違えました。完了すると、攻撃者は再度送金を要求し、2回資金を受け取りました.

今回は山Goxは、サイバー攻撃が検出された直後にすべてのBTCトランザクションを停止しました。さらに、返金もありませんでした。しばらくすると、彼らは損失に対処できず、破産を申請しました.

-

ビットコイニカ:

全体的な損失:$ 430,000(122,000 BTC)

2012年3月にオンラインで最初のブロックチェーンハック.

最初のものでは、攻撃者は主にBitcoinicaのホットウォレットを攻撃し、Linodeのサーバーから復号化しました。最終的に、攻撃には約43,554BTCかかりました。 Linodeのサーバーも使用していた他のユーザーもハッキングされました.

2012年5月にハッキングされた2番目のブロックチェーン.

ええと、Bitcoinicaにとって初めてでは十分ではありませんでした。 2回目は、攻撃者がデータベースの内部システムに侵入しました。そこから、彼/彼女はすべてのユーザーの個人情報を盗み、38,000BTCさえ取りました.

2012年7月の3回目のブロックチェーンハック.

攻撃はひどくなり、7月の後半に再び約40,000 BTCを盗みました!しかし、たまたま山に密かに資金を蓄えている。 Goxは密かに、後で返金されました.

これで次のガイドに移りましょうブロックチェーンガイドをハックできますか.

-

ビットフィネックス

2016年8月にオンラインでブロックチェーンハック.

損失:7200万ドル(120,000 BTC)

これは話がかなり短いです。 Bitfinexは、攻撃のわずか1年前に、BitGoのマルチシグニチャウォレットの使用を開始しました。どうやら、ウォレットにはいくつかの大きな問題があり、いくつかの大きな脆弱性がありました。実際には、攻撃者は問題を発見し、BTCを盗みました.

攻撃後、同社は顧客に補償するためにBFXトークンをすばやく発行しました。 BFXトークンは米ドルで利用できます。しかし、多額の金額だったため、盗まれたお金は少しずつ返金されていきました。この1回の攻撃で、価格はわずか数時間で607ドルから515ドルに下がりました。!!!

-

NiceHashハック

2017年12月6日にオンラインでブロックチェーンハック.

損失:8000万ドル(4700 BTC)

これは、ブロックチェーンに対する最近の攻撃です。どうやら、スロベニアの交換プラットフォーム、NiceHashがハッキングされたようです。ブロックチェーンハックの直後に、CEOはFacebook Liveに参加し、それを発表しました。しかし、彼はそれ以上詳しくは説明しませんでした.

これまでにわかっていることは、従業員のコンピューターの1つが侵害され、攻撃者がそれを使用してコインを盗んだことです。.

実際には、会社は問題を分析し、問題が二度と起こらないようにする方法を分析するために、次の24時間すべてのトランザクションを一時停止しました。言わなければならないのは、それは会社の経営陣からのかなり良いイニシアチブです.

したがって、これらは過去に発生したブロックチェーンハッキングの一部です。それでは、この次のセグメントに移りましょう。ブロックチェーンガイドをハックできますか.

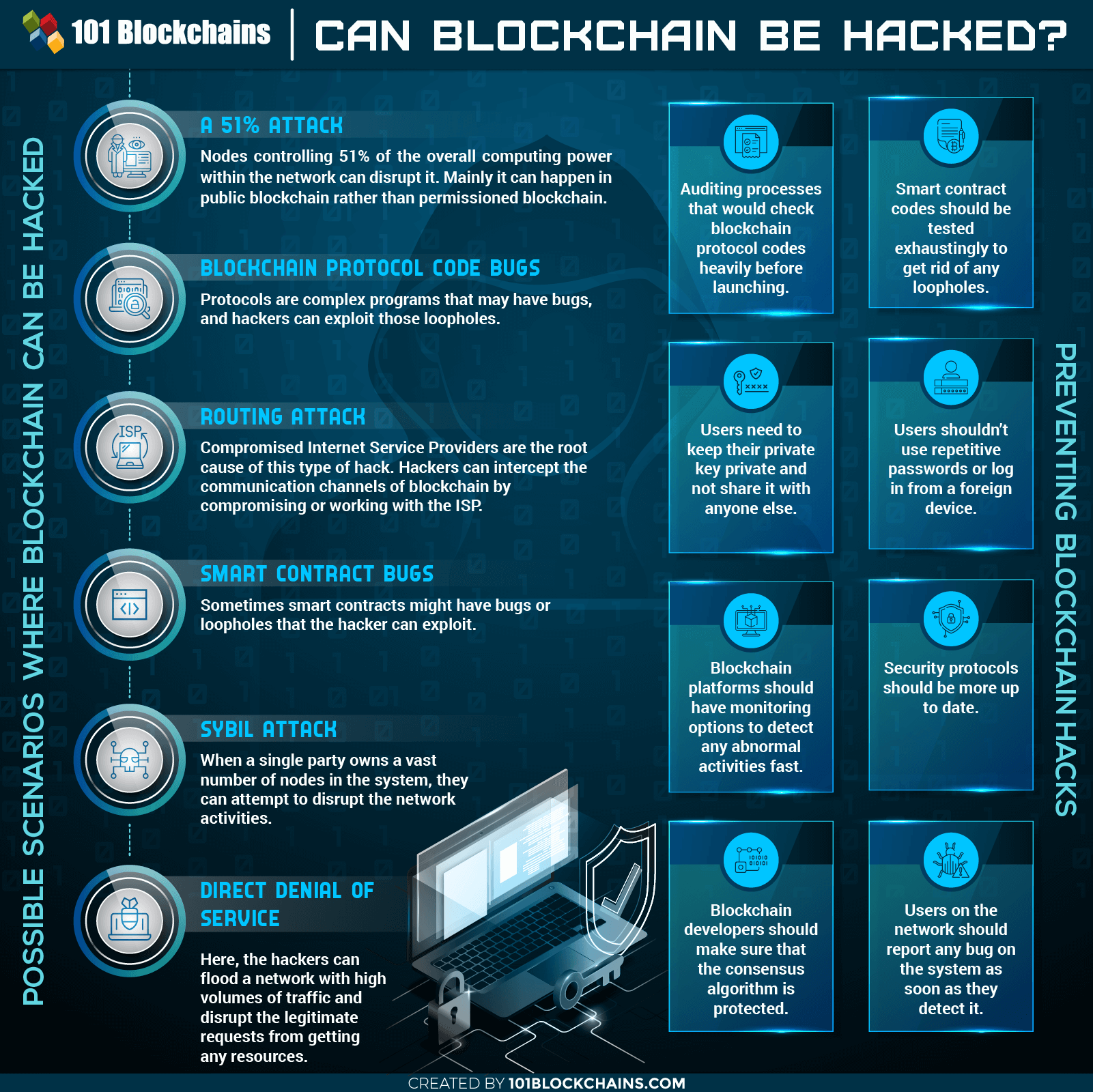

ブロックチェーンのハッキング:考えられるシナリオ

次に、ブロックチェーンをハッキングできるかどうか、ハッキングできる場合はどのようにハッキングできるかについて説明します。いくつかの特定のシナリオが発生する可能性があります。それらが何であるか見てみましょう–

-

51%の攻撃

基本的なハッキングブロックチェーンシナリオから始めましょう。エンタープライズ向けのブロックチェーンをしばらく扱っている場合は、51%の攻撃スキームについて聞いたことがあるはずです。しかし、51%の攻撃はどのように発生するのでしょうか?

プルーフオブワークコンセンサスを使用し、たまたまアクティブノードが大量にあるパブリックブロックチェーンまたはDLTがあるとします。さらに、PoWでトランザクションを検証する方法であるため、すべてのノードにマイニング用の特別なソフトウェアおよびハードウェアツールがある傾向があります。.

このタイプのネットワークのルールは、完全な分散化です。したがって、ユーザーはグループの一部ではなく、システムのすべてのルールに従います。さらに、分散型の性質が普及していることを確認するために、すべてのノードは計算能力を提供しますが、他の人を圧倒するのに十分ではありません.

ただし、ハッカーがブロックチェーンハッキングツールを使用してより多くの計算能力を得ることができる場合、ハッカーは攻撃を開始できます。しかし、そのためには、システム内の全体的な計算能力の51%を制御する必要があります。そうすることで、他のノードと比較してハッシュレートを高くすることができます.

長期的には、彼らはトランザクションプロセスを操作することができ、それは二重支払いにつながるでしょう。ただし、これは、計算能力を処理する電力を大量に消費するコンセンサスアルゴリズムでのみ発生します。.

ハッカーはそれをやってのけることができますか?

実際には、イーサリアムなどのパブリックブロックチェーンには多数のノードが付属しています。ネットワークが合計するノードが多いほど、より多くの計算能力が必要になります。さらに、新しいノードが毎日ネットワークに追加されています.

この高レベルの計算能力により、ブロックチェーンのハッキングはかなり難しい作業になります。主な理由は、彼らが使用するブロックチェーンハックツールが、他のノードを克服するためにこれほど多くの計算能力を提供できないためです。.

また、PoWを使用していないプラットフォームは安全です。プライベートまたはフェデレーションの場合は、確実に明確になります。.

ここでは、それほど人気のないパブリックブロックチェーンを主なターゲットにすることができます。 2018年、ハッカーはMonacoin、Vergeなどに対して51%のハッキングブロックチェーン攻撃を仕掛けようとしました.

それはハッカーに何らかの利益をもたらしますか?

パブリックブロックチェーンがそれほど人気がない場合、その暗号通貨の価値は低くなります。 51%の攻撃で、彼らは間違いなくコインを獲得しますが、利益ははるかに低くなります。一方、人気のあるパブリックプラットフォームのハッキングブロックチェーンは、かなりの数の計算能力を必要とし、長期的には、利益よりもコストがかかります.

-

ブロックチェーンプロトコルコードのバグ

このハックブロックチェーンガイドのもう1つの例は、プロトコルソースコードの欠陥です。ブロックチェーンは複雑なシステムであり、プロトコルコードにもバグがある可能性があります。この問題をよりよく理解するために、この問題の例を見てみましょう。これはブロックチェーンの欠点の1つです.

2010年には、ビットコインプロトコルの不正なコードを悪用したブロックチェーンハッキングシナリオがありました。実際には、ビットコイントランザクションをチェックするコードに欠陥がありました。どうやら、結果が大きすぎるとコードが機能せず、合計でオーバーフローが発生するようです.

その結果、ハッカーはそれを有利に利用し、1844.6億枚のコインを生成しました。しかし、ビットコインの最大供給量は実際には2100万です!発見した後、作成者の中本聡と別の開発者のギャヴィン・アンデルセンは、わずか数時間で問題をすばやく修正しました.

さらに、彼らは悪いチェーンをフォークして良いチェーンを作成し、他のユーザーにハッカーによって作成されたチェーンを避けるようにアドバイスしました。全体として、それは良い節約でした.

しかし、同じ方法を使用して同様のハッキングブロックチェーンスキームを実行している人は、現時点ではまったく予測できません。.

このようなバグを使用して攻撃したい人は、問題を特定するだけでなく、問題を変更するためにも、高度なレベルのスキルを持っている必要があります。ブロックチェーンは洗練されたプラットフォームであるため、それはまったく不可能です.

また、現在、ブロックチェーン開発者は起動する前にコードを徹底的にチェックしているため、この種の混乱を効果的に防ぐことができます.

-

スマートコントラクトのバグ

これは、ハッキングブロックチェーンシナリオにつながる可能性のある別の障害のあるコード状況です。これは、プラットフォーム全体ではなく、ネットワーク内のプログラムをハッキングすることです。ただし、この種のブロックチェーンハッキングは深刻な影響を残す可能性があります.

スマートコントラクトは非常に人気があり、非常に多くのブロックチェーンプラットフォームで実行されます。条件を事前に定義すると、それらのルールに基づいてアセットを転送できます。また、それらはブロックチェーン上にあるため、条件が設定されると誰もそれらを変更できません.

さらに、結局のところ、条件が満たされ、自動的に実行され、それらも元帳に永続的に配置されます。したがって、誰も実際に実行を元に戻すことはできません。ただし、どういうわけか、スマートコントラクトコードがバグでいっぱいの場合、ハッカーはそれを悪用する可能性があります.

良い例はDAOへの攻撃です。 2016年、イーサリアムコミュニティは、投資ファンドを管理し、提案の管理を改善するためにDAOを作成しました。しかし、彼らはスマートコントラクトを使用してDAOを管理していました.

イーサリアムシステムプロトコルは完全に機能していましたが、スマートコントラクトプログラムにはバグがありました。実際には、このバグにより、ユーザーはDAOアカウントからお金を要求でき、元帳には記録されませんでした。このタイプのDAOハックは、ブロックチェーンセキュリティに大きな脅威をもたらします.

ハッカーはそれを手に入れ、ネットワークから6000万ドルを奪いました。この事件の後、イーサリアムはシステムをリセットするためにハードフォークしました。したがって、現在表示されているイーサリアムは、実際にはそのハードフォークの結果です。ただし、一部の人々はまだ古いチェーンを使用しており、それはイーサリアムクラシックと呼ばれています.

これらに関しては、ブロックチェーンウォレットがハッキングされたり、ブロックチェーンに関連する他のサービスがハッキングされたりする可能性があるなど、他の質問が増えています。私たちは言わなければなりません、それは他のすべてについても同じです.

-

シビル攻撃

これは、エンティティが1つのネットワーク内に膨大な数のノードを持つ可能性がある別の種類の攻撃です。ノードの数に応じて、エンティティはネットワークを不正なトランザクションまたは無効なトランザクションで溢れさせ、アクティビティを中断させようとする可能性があります.

ハッカーは、このツールにさまざまなブロックチェーンハッキングツールを使用できます。ただし、この攻撃はまだ理論上のものであることを知っておく必要があります。ただし、それを防ぐのははるかに簡単です。エンタープライズブロックチェーンプラットフォームがプロトコルとアルゴリズムを使用して膨大な数のノードの所有に費用をかける可能性がある場合、ハッカーは攻撃を開始できないと言っても過言ではありません。.

-

ルーティング攻撃

これは、外部からの攻撃というよりは、内部攻撃のようなものです。侵害されたインターネットサービスプロバイダーは、このタイプのハッキングの根本原因です。ハッカーは、ISPを危険にさらしたり、ISPと協力したりすることで、ブロックチェーンの通信チャネルを傍受できます。.

世界中のどこからでもノードを実行することは可能ですが、現在の状況では、実行中のノードはひどく集中化されています。これらのISPはトラフィックの負荷を実行する傾向があり、これらのエントリポイントは脆弱です。.

これらのチャネルで信号を傍受すると、通信が中断され、トランザクションプロセスが操作される可能性があります。また、ハッカーはネットワークを別々の部分に分割し、そのうちの1つで善にコインを使うことができます。後でパーティションを削除すると、小さい方のチェーンは自動的にキャンセルされます.

これまでのところ、そのような攻撃の報告はありません。.

-

直接サービス拒否

ここで、ハッカーは大量のトラフィックでネットワークを氾濫させ、正当な要求がリソースを取得するのを妨害する可能性があります。この種の攻撃は、一元化された企業で日常的に見られると思います.

実際には、この方法は、増加するトラフィックの急増に対処する時間を与えずに、会社のサーバーに多数の要求を送信し続けることです。その結果、帯域幅が不足し、サーバーがクラッシュします.

ただし、ハッカーはネットワークアクティビティに害を及ぼすだけでなく、実際には何も盗むことはできません。さらに、多くのブロックチェーンソリューションは、この種の攻撃から効率的に保護できます.

ブロックチェーンまたは暗号交換のハッキング?

あなたがすでに見たように、ブロックチェーンをハッキングする例のほとんどは、主に暗号交換または暗号通貨を提供するプラットフォームのものです。したがって、ほとんどの新規参入者は、これらの暗号交換ハックとハッキングブロックチェーンを混同する傾向があります.

ただし、これら2つの間に少し違いがあることを知っておく必要があります。それらが異なる理由を見てみましょう–

実際には、ほとんどのパブリックブロックチェーンは互いに非常に異なるテクノロジーアーキテクチャを持っています。そのため、相互運用性はありません。したがって、イーサリアムを使用してビットコインプラットフォームで実際に取引することはできません.

したがって、ここで暗号交換が機能します。実際には、これらはほぼすべての種類の暗号通貨を使用できるプラットフォームを提供します。暗号通貨を別の暗号通貨に変換することもできます。彼らはそれを簡単にしますが、彼らはサードパーティのサービスプロバイダーです.

したがって、取引は非常に簡単です。ただし、集中型サーバーに必要なセキュリティはありません。このようにして、ブロックチェーンハッキングツールを使用するハッカーは、問題なくこれらのトークンを簡単にハッキングできます。実際には、ブロックチェーンを使い始めると、ブロックチェーンのリスクを見つけることができます.

ただし、これらの暗号交換を攻撃する場合でも、ブロックチェーンをハッキングしているわけではありません。代わりに、これは中央サーバーへの単なる攻撃であり、ブロックチェーンテクノロジーのハッキングとは見なされません。.

このブロックチェーンハッキングガイドの次のセグメントに移りましょう.

ユーザーは同等またはそれ以上の責任を負います!

誰かが「ブロックチェーンをハッキングできるか」と尋ねると、答えは灰色の領域の間にあります。ただし、いずれの場合も、ほとんどの場合、ユーザーが責任を負うことになり、ブロックチェーンハッキングが最初に発生する理由のすべてが原因である場合があります。.

実際には、ブロックチェーンテクノロジーは非常に堅牢なシステムを提供し、ハッキングブロックチェーンの状況で成功したケースはごくわずかです。しかし、ほとんどの場合、ユーザーは莫大な金額を失います。しかし、どのように?

そもそも、ブロックチェーンテクノロジーのセキュリティは非常に堅牢です。ただし、システムの最も脆弱なエントリポイントであるユーザーについては忘れています。.

あなたは考えているかもしれません、ブロックチェーンウォレットがハッキングされる可能性があります、そして私は言わなければならないでしょう–はい!

ユーザーが使用するエクスチェンジ、ウォレット、その他のサードパーティサービスなどのさまざまなエントリポイントには、脆弱なセキュリティプロトコルがある傾向があります。また、多くのユーザーは秘密鍵と公開鍵の違いすら認識していません。したがって、秘密鍵を他の人に公開し、すべての資産を失う可能性があります.

秘密鍵と公開鍵の違いに興味がありますか?秘密鍵と公開鍵のガイドは次のとおりです.

したがって、ハッカーはブロックチェーンハッキングツールを簡単に使用してシステムにハッキングし、何百万もの資産を盗むことができます.

このハックブロックチェーンガイドに含まれているシナリオのほとんどは理論的なものであると言わざるを得ません。そのブロックチェーンプラットフォームがリアルタイムで問題なくこれらを防御しているようにさえ。高レベルの暗号ハッキングは主に、人間が警戒するのがあまり得意ではないために発生しました.

多くのユーザーは、パスワードを再利用したり、インターネットを不注意に操作したり、フィッシング詐欺の被害に遭ったり、異常な動作を無視したり、脆弱な場所でデバイスを使用したりする傾向があります。これらはすべて、ブロックチェーンスキームのハッキングに非常に簡単につながる可能性があります.

あなたは本当にハッカーを倒すことができますか?

ブロックチェーンハッキングの問題に取り組んでいる最近のスタートアップや企業はたくさんあります。さらに、アーキテクチャの全体的なセキュリティを向上させるための決定的な方法がいくつかあります。ただし、開発者とユーザーの両方がこれに大きな役割を果たしています。さらに言えば、ブロックチェーン機能は、正しい方法で使用すれば、間違いなくハッカーを倒すのに役立ちます。これらが何であるか見てみましょう–

- 監査 –起動前にブロックチェーンプロトコルコードを頻繁にチェックする監査プロセス。あらゆる種類の誤ったコードや不正なコードは非常に簡単に検出されます。さらに、AIをミックスに取り入れることができれば、非常に正確になります。.

- 徹底的にテストする –抜け穴を取り除くために、スマートコントラクトコードを徹底的にテストする必要があります。何千ものリアルタイムテストがなければ、バグがあるかどうかは誰にもわかりません。.

- プライバシー –ユーザーは自分の秘密鍵を秘密にして、他の人と共有しないようにする必要があります。実際には、秘密鍵がどこから漏洩する可能性があるかはわかりません。だから、他の人から離れた安全な場所に保管してください.

- 警戒 –ユーザーは、パスワードを繰り返し使用したり、外部デバイスからログインしたりしないでください。それはハッカーにあなたのアカウントを悪用する機会を与えるでしょう.

- 監視オプション –ブロックチェーンプラットフォームには、異常なアクティビティをすばやく検出するための監視オプションが必要です.

- 最新の –ブロックチェーンセキュリティプロトコルは、可能な限り最新の状態にする必要があります。ソフトウェアの観点から脆弱性がないことを保証します.

- コンセンサスアルゴリズム –ブロックチェーンはハッキング防止コンセンサスアルゴリズムを使用する必要があります.

- 一定のレポート –ネットワーク上のユーザーは、システムのバグを検出したらすぐに報告する必要があります。ユーザーがシステムを自分のものとして扱う場合、システムも安全に保たれます.

エンディングノート

さて、ブロックチェーンをハッキングできるかどうかは、そもそもかなり複雑な質問ですか?テクノロジー自体は、これまでのところ他のどのテクノロジーよりもはるかに優れています。そして、私たちが知っているように、それはまだハイテククラブにとってまったく新しいものです。したがって、それは間違いなくいくつかの欠陥もあります.

ただし、ブロックチェーン企業が量より質を考慮し始めれば、その欠陥のほとんどは克服できます.

その点で、多くのエンタープライズブロックチェーンは現在、すべての欠陥なしに最高レベルのセキュリティを提供しています。そして、彼らはこれまでのところ非常に有望に見えます。うまくいけば、これらのプラットフォームは問題なくブロックチェーンの状況をハッキングすることができます.

リスクについて知ったので、次のステップは何ですか?これらすべての問題に対処するためのブロックチェーンセキュリティの専門家になりたいですか? Certified Blockchain Security Expert(CBSE)コースに登録して、すべてのセキュリティ問題を一度に解決する方法を学びましょう!